Fredag 6. januar holdt jeg et kort innlegg med tittelen “IKT og sikkerhet i vannsektoren:  Hva kan gå galt?” ved Kursdagene på NTNU. I det følgene presenteres et sammendrag med nogå attåt.

Hva kan gå galt?” ved Kursdagene på NTNU. I det følgene presenteres et sammendrag med nogå attåt.

Moderne vann- og avløpssystemer er fullstendig avhengige av prosesskontrollsystemer. Pumper og ventiler, sensorer og målere kontrolleres av mange av de samme enhetene som vi kjenner fra olje- og gassbransjen. I oljebransjen har vi latt oss overraske over hvor steilt fagmiljøene kan stå mot hverandre – prosessingeniører og IT-folk har vært beskrevet som “løver og sebraer”: De snakker ikke samme språk, og kan knapt la være å slite hverandre i filler.

Prosesskontrollsystemer blir stadig mer avanserte, og hyllevare PCer med Windows operativsystem finnes i stadig flere kontrollrom. Til tross for dette, er det ikke lenge siden følgende utsagn kunne noteres fra en ansvarlig prosessingeniør: “Vi har ikke IT, vi har programmerbar logikk”. Både i oljeindustrien og i vann- og avløpssektoren erfarer vi at prosesskontrollsystemer ofte er koblet til nettverk … og det finnes mange slemme mennesker der ute.

Det klassiske eksempelet for å illustrere sårbarheter med prosesskontrollsystemer i kritisk infrastruktur stammer fra Queensland, Australia. For 12 år siden var Vitek Boden innleid som konsulent fra firmaet Hunter Watertech for å installere et prosesskontrollsystem som via radioforbindelser styrte 300 pumpestasjoner for kloakk i Maroochy Shire. Da jobben var gjort, sa han opp konsulentjobben og søkte fast stilling i kommunen – men fikk nei. Som hevn manipulerte Boden pumpestasjoner og ferskvannsventiler via trådløst utstyr han fortsatt hadde tilgang til, og førte til at en million liter ubehandlet kloakk ble dumpet i miljøet.

Viruset Stuxnet infiserte PCer som styrer Siemens Simatic PLS-systemer. Stuxnet spredde seg over hele verden, men rapporter fra Symantec tyder på at det var en markert konsentrasjon i Iran i en tidlig fase av spredningen.

Viruset Stuxnet infiserte PCer som styrer Siemens Simatic PLS-systemer. Stuxnet spredde seg over hele verden, men rapporter fra Symantec tyder på at det var en markert konsentrasjon i Iran i en tidlig fase av spredningen.

Stuxnet inneholdt 4 såkalte “zero-day exploits” (hittil ikke rapporterte sikkerhetsfeil), noe som kan tyde på at den som stod bak var en organisasjon med betydelige ressureser. Det viktigste med Stuxnet er bekreftelsen på at det ER fullt mulig for en målrettet angriper å gjøre betydelig skade på et prosesskontrollnettverk via informasjonssikkerhetsbrudd – dette har vi forøvrig hevdet for flere år siden. I senere tid er det flere som har hevdet at viruset Duqu er det nye Stuxnet, men selv om Duqu sikkert er heftige saker, tror jeg at neste Stuxnet eventuelt kommer til å være noe vi får høre om etter at skaden er skjedd.

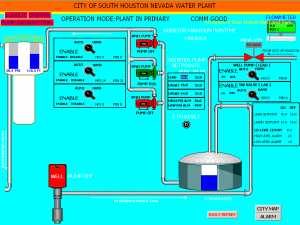

Et annet eksempel på sårbare prosesskontrollsystemer finner vi i South Houston , Texas, hvor en hacker fant ut at Menneske-Maskin-grensesnittet til en Siemens Simatic PLS som styrte vannverkets prosesskontrollsystem var tilgjengelig fra internett. Systemet var øyensynlig fortsatt konfigurert med produsentens standardpassord på 3 bokstaver, noe som ikke er veldig mye bedre enn “0000”…

, Texas, hvor en hacker fant ut at Menneske-Maskin-grensesnittet til en Siemens Simatic PLS som styrte vannverkets prosesskontrollsystem var tilgjengelig fra internett. Systemet var øyensynlig fortsatt konfigurert med produsentens standardpassord på 3 bokstaver, noe som ikke er veldig mye bedre enn “0000”…

Det er ille at systemer leveres med standardpassord, og det er naivt å tro at angripere styrer unna ditt prosesskontrollsystem fordi det kreves så mye spesialisert kunnskap for å utnytte. Samme tankegangen var populær i det amerikanske televerket på 70- og 80-tallet, men det stoppet ikke Phone Phreaks fra å lure til seg millioner av gratis tellerskritt. De som fortsatt er i tvil, oppfordres til å sjekke hvor vanskelig det er å få kjøpt en Simatic PLS på eBay.

Imidlertid er ikke all oppslag om hackere like velbegrunnet. I november 2011 kunne vi lese at en vannpumpe i Springfield, Illinois brant opp. Når man studerte nettverksloggen, så man forbindelser fra Russland – og myndighetene var raskt ute med konklusjonen: Hackere! Dette var nok litt overilet, for snart blir det klart at eieren av firmaet som satte opp SCADA-systemet var på ferie i Russland 5 måneder tidligere, og hadde logget seg inn derfra for å sjekke noen data som vannverket hadde ringt og bedt ham om. Mulig dette er et tegn på at mobiltelefoniteknologien er blitt for god; de som ringte fra vannverket merket ikke noen forskjell på samtalekvaliteten, og turisten kom ikke på å nevne det heller. Hvorom alt er, når alt kom til alt var det ikke mulig å finne noen bevis på skumle hensikter, og vi må slå fast at enkelte pumper brenner opp av seg selv.

Heldigvis finnes det hjelp å få! Nederlandske myndigheter har fått utarbeidet en god praksis for informasjonssikkerhet i prosesskontrollsystemer, som i likhet med OLF Guideline 104 (som vi bidro til å lage i sin tid) tar utgangspunkt i ISO/IEC 27000-serien. Det nederlandske dokumentet har 39 konkrete anbefalinger; vi kan nevne at det bør utarbeides en sikkerhetspolicy (både en for virksomheten generelt, og en som er spesifikk for prosesskontrollsystemene) som også inkluderer fysisk sikring. Det er viktig å eksplisitt plassere sikkerhetsansvar, og sørge for at prosesskontrollsikkerhet inngår som del av virksomhetens toppnivå risikohåndtering. Sikkerhetsbevissthetsarbeidet må være en kontinuerlig prosess, og en årlig sikkerhetsrevisjon kan bidra til å holde organisasjonen på tå hev. Virksomheter må sørge for å stille krav til sikkerhet for prosesskontrollsystemer før anskaffelse. Dette dokumentet burde være obligatorisk lesning for alle som har ansvar for prosesskontrollsystemer i vann- og avløpsbransjen! Vi holder det heller ikke for usannsynlig at det kan bli utarbeidet en norsk utgave i nær fremtid.

Illustrasjon ved Jan Smith m. fl.