Cybersecurity Barrier Management-prosjektet har som mål å integrere operasjonelle, organisatoriske og tekniske barriereelementer innen cybersikkerhet med safety-barrierer. I dette prosjektet utfører jeg mitt PhD-prosjekt som fokuserer på å kartlegge de ikke-tekniske (operasjonelle og organisatoriske) barrierene som finnes innen cybersikkerhet. Igjennom en intervjustudie som ble gjennomført i fjor avdekket jeg tre hovedutfordringer som oljenæringen bør ta tak i.

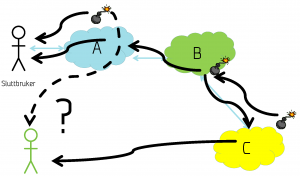

brukes ved datainnbrudd, men i en mer generell betydning omfatter det håndterings- og oppfølgingsrespons for enhver sikkerhetshendelse, inkludert håndtering av nyoppdagede sårbarheter i kritiske systemer. Hvordan ser hendelseshåndtering ut i tilfelle angrep på underliggende kryptografiske protokoller som brukes i verdensomspennende nettverk? Og enda viktigere, hvordan bør det se ut?

brukes ved datainnbrudd, men i en mer generell betydning omfatter det håndterings- og oppfølgingsrespons for enhver sikkerhetshendelse, inkludert håndtering av nyoppdagede sårbarheter i kritiske systemer. Hvordan ser hendelseshåndtering ut i tilfelle angrep på underliggende kryptografiske protokoller som brukes i verdensomspennende nettverk? Og enda viktigere, hvordan bør det se ut?