Når du benytter en tjeneste på nettet levert av en eller annen aktør er det ofte et sett med underleverandører til denne som du ikke har oversikt over. Sist gang du bestilte en reise gjennom en reiseportal benyttet du sannsynligvis et sett med forskjellige tjenesteunderleverandører for å ordne med fly, hotell, bil, betaling, osv. Vi kaller dette tjenestekomposisjon, og prinsippet er omtrent det samme som når en sluttbruker bestiller et hus fra en totalentreprenør. Sluttbrukeren trenger da bare å forholde seg til den med det overordnede avsvaret dersom noe skulle gå galt.

Når du benytter en tjeneste på nettet levert av en eller annen aktør er det ofte et sett med underleverandører til denne som du ikke har oversikt over. Sist gang du bestilte en reise gjennom en reiseportal benyttet du sannsynligvis et sett med forskjellige tjenesteunderleverandører for å ordne med fly, hotell, bil, betaling, osv. Vi kaller dette tjenestekomposisjon, og prinsippet er omtrent det samme som når en sluttbruker bestiller et hus fra en totalentreprenør. Sluttbrukeren trenger da bare å forholde seg til den med det overordnede avsvaret dersom noe skulle gå galt.

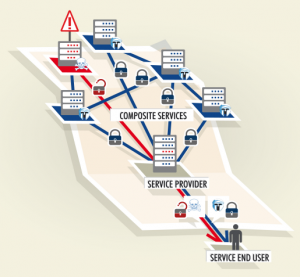

Framtidens komponerte tjenester vil ha en mye mer dynamisk natur enn hva situasjonen er i dag, hvor underleverandørene kan byttes ut og erstattes av andre avhengig av for eksempel pris, funksjonalitet, tilgjengelighet, anseelse og sikkerhet. Her i SINTEF har vi gjennom EU-prosjektet Aniketos sett på hvordan man kan stole på slike sammensatte tjenester, spesielt når de endrer seg med litt uforutsigbare mellomrom. Nå i desember blir noe av dette arbeidet presentert på konferansen DASC 2011 (the 9th IEEE International Conference on Dependable, Autonomic and Secure Computing), med fokus på hvordan en komponert tjeneste kan injiseres med en ondsinnet tjenestekomponent. Dette tilsvarer noe vi fra før kjenner som trojanske hester i programvare, hvor et tilsynelatende uskyldig program inneholder skjulte deler som kan gjøre mye ugang.

Artikkelen som blir presentert har tittelen: Service Injection: A Threat to Self-managed Complex Systems

Abstract: The promises of a service-centric Future Internet, where we can mix, match and create rapid-grown services also bring new security challenges. This paper investigates a threat named service injection to self-managed composite service systems that consist of service components from different providers. The overall goal of service injection is to have a malicious service component become a part of a composite service.This can be done by provoking a runtime recomposition and taking the place of a legitimate service component.

Service injection could quickly become as prevalent as today’s widespread code injection, it is being held back by the fact that there are not many system configurations in which

it may manifest itself. However, with the emerging trends of autonomic and heterogenous system-of-systems, we should start to think about precautions before it is too late. In order to analyze and classify service injection we have used the CAPEC schema for standard attacks.

Artikkelen utgis av IEEE Press og blir tilgjengelig primo 2012.