Denne uken presenterte jeg artikkelen Information Security Incident Management:Planning for Failure ved IMF-konferansen i Münster. Mesteparten av resultatene som ble presentert er allerede beskrevet i et tidligere blogginnlegg, så i stedet for å kjede leserne med gjentagelser, tenkte jeg at jeg skulle fokusere litt på en problemstilling som kompliserer arbeidet med informasjonssikkerhet i prosesskontrollmiljøer.

Denne uken presenterte jeg artikkelen Information Security Incident Management:Planning for Failure ved IMF-konferansen i Münster. Mesteparten av resultatene som ble presentert er allerede beskrevet i et tidligere blogginnlegg, så i stedet for å kjede leserne med gjentagelser, tenkte jeg at jeg skulle fokusere litt på en problemstilling som kompliserer arbeidet med informasjonssikkerhet i prosesskontrollmiljøer.

“Privilege escalation”-sårbarhet i Dropbox

Dropbox er en mye brukt tjeneste for å lagre og dele filer i nettskyen, og jeg kom over en aldri så liten sårbarhet her om dagen da jeg skulle lese noen dokumenter fra en shared link en student sendte meg. Shared links er en funksjon som brukes for å dele filer med andre uten at de trenger å logge seg på med sin egen Dropbox-bruker. Nå hadde det seg slik at det var en stund siden jeg fikk tilsendt denne lenka, og i mellomtiden var offentlig tilgang til filene i denne katalogen blitt fjernet. Likevel skulle det vise seg at man på en veldig enkel måte kunne få tilgang til filene her.

Dropbox er en mye brukt tjeneste for å lagre og dele filer i nettskyen, og jeg kom over en aldri så liten sårbarhet her om dagen da jeg skulle lese noen dokumenter fra en shared link en student sendte meg. Shared links er en funksjon som brukes for å dele filer med andre uten at de trenger å logge seg på med sin egen Dropbox-bruker. Nå hadde det seg slik at det var en stund siden jeg fikk tilsendt denne lenka, og i mellomtiden var offentlig tilgang til filene i denne katalogen blitt fjernet. Likevel skulle det vise seg at man på en veldig enkel måte kunne få tilgang til filene her.

Treffes vi på konferanse neste uke?

Som vi tidligere har annonsert, går konferansen Sikkerhet og sårbarhet av stabelen 13. og 14. mai. I tillegg til det innholdsrike programmet, med tema som sikkerhetskultur, økt overvåkning, økt sporing, økt bruk av Big Data og Bring Your Own Service- trenden (BYOS), får du også muligheten til å møte oss på stand. Meld deg på i dag, så sees vi neste uke i Trondheim!

Som vi tidligere har annonsert, går konferansen Sikkerhet og sårbarhet av stabelen 13. og 14. mai. I tillegg til det innholdsrike programmet, med tema som sikkerhetskultur, økt overvåkning, økt sporing, økt bruk av Big Data og Bring Your Own Service- trenden (BYOS), får du også muligheten til å møte oss på stand. Meld deg på i dag, så sees vi neste uke i Trondheim!

Sikkerhet og brukbarhet i skjønn forening

Tirsdag 29. april i Trondheim skal undertegnede snakke på Dataforeningens fagmøte om et aktuelt tema: Er det i det hele tatt mulig å lage løsninger som er både sikre og brukervennlige?

I en rykende fersk forskningsartikkel publisert i tidsskriftet BMC Medical Informatics and Decision Making (fri tilgang), beskriver vi utviklingsarbeidet og resultatene fra eksperimentering med en digital tavleløsning for sykehus. Hvordan kan digitale tavler brukes til statusoppdateringer med potensielt sensitiv informasjon, men samtidig gjøre fordel av tavlens synlighet på en vegg som mange kan se?

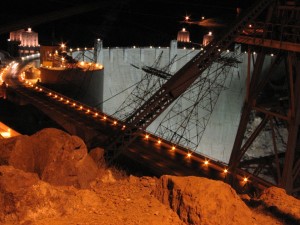

TU-kronikk: Eksersis mot strøm-hackere

IT-angrep blir en ny trussel for strømbransjen når de smarte strømnettene kommer. Det må nettselskapenes beredskapsøvelser snarest mulig gjenspeile.

IT-angrep blir en ny trussel for strømbransjen når de smarte strømnettene kommer. Det må nettselskapenes beredskapsøvelser snarest mulig gjenspeile.

Teknisk Ukeblad publiserte rett før påske en kronikk av Maria B. Line hvor hun skrev om nettselskapenes behov framover for å gjøre beredskapsøvelser med utgangspunkt i IT-angrep.

Å bytte eller ikke bytte (passord altså)

I løpet av de siste dagene har det kommet motstridende råd om å bytte passord som følge av Heartbleed-feilen i OpenSSL. Først ble alle bedt om å bytte passord, så skulle man vente litt og så igjen ba Telenor med flere om at alle brukere byttet passord med en gang. Så, hva blir det til? Skal du bytte passord eller ikke? Og i tilfelle hvorfor (ikke)?

I løpet av de siste dagene har det kommet motstridende råd om å bytte passord som følge av Heartbleed-feilen i OpenSSL. Først ble alle bedt om å bytte passord, så skulle man vente litt og så igjen ba Telenor med flere om at alle brukere byttet passord med en gang. Så, hva blir det til? Skal du bytte passord eller ikke? Og i tilfelle hvorfor (ikke)?

Når hjertet blør…

Vi hører regelmessig om sårbarheter som blir oppdaget og fikset. Noen store, mange små. Det er imidlertid få (om noen) som kommer opp i samme klasse som the Heartbleed bug i OpenSSL.

Vi hører regelmessig om sårbarheter som blir oppdaget og fikset. Noen store, mange små. Det er imidlertid få (om noen) som kommer opp i samme klasse som the Heartbleed bug i OpenSSL.

For sikre nettsider er OpenSSL det aller mest brukte kryptobiblioteket. Det er brukt i anslagsvis to tredjedeler av alle servere i verden. Men hva er egentlig denne sårbarheten? Hva blir konsekvensen? Og ikke minst: er det noe du kan gjøre?

Sikkerhet og sårbarhet 2014

Vårens faste og vakreste eventyr nærmer seg! Konferansen Sikkerhet og sårbarhet arrangeres 13. og 14. mai i Trondheim – programmet er klart og påmeldingen er åpnet. I år skal vi innom tema som sikkerhetskultur, økt overvåkning, økt sporing, økt bruk av Big Data og Bring Your Own Service- trenden (BYOS).

Vårens faste og vakreste eventyr nærmer seg! Konferansen Sikkerhet og sårbarhet arrangeres 13. og 14. mai i Trondheim – programmet er klart og påmeldingen er åpnet. I år skal vi innom tema som sikkerhetskultur, økt overvåkning, økt sporing, økt bruk av Big Data og Bring Your Own Service- trenden (BYOS).

Noen kjappe anbefalinger om risikoanalyse

I dag holdt jeg et kort innlegg på NEF Teknisk Møte her i Trondheim, hvor jeg presenterte noen resultater fra DeVID-prosjektet.

- Aktivitetsliste for gjennomføring av analysen

- Konsekvensdimensjoner og konsekvensklasser

- Sannsynlighetsdimensjoner

- Kort beskrivelse av relevante standarder

- Støtte til kartlegging av informasjonsverdier

- Liste over hendelsestyper

- Hendelsestyper/uønskede hendelser i AMS

- Liste over interessenter

- Typiske sårbarheter og svakheter i IKT-systemer

- Kort beskrivelse av relevante tiltak

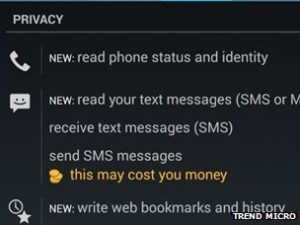

Mobil-apper og deres tilganger – hva er risikoen?

På mange måter er moderne mobile plattformer mer sikre enn operativsystemer vi vokste opp med i Internetts spede barndom. Der virus og malware en gang kunne gjemme seg både her og der, er det få som virkelig anbefaler antivirus-programvare til mobiltelefonen. Også NSM har vært frampå her tidligere, og sagt at mobile plattformer er mye sikrere enn de fleste PCer – og har nok på mange måter rett i det. Likevel kommer mobilene med et par nye trussel-scenarier, som tilsynelatende går under radaren til svært mange, inkludert bedrifter. Dette innlegget handler derfor om såkalte app-tilganger.

På mange måter er moderne mobile plattformer mer sikre enn operativsystemer vi vokste opp med i Internetts spede barndom. Der virus og malware en gang kunne gjemme seg både her og der, er det få som virkelig anbefaler antivirus-programvare til mobiltelefonen. Også NSM har vært frampå her tidligere, og sagt at mobile plattformer er mye sikrere enn de fleste PCer – og har nok på mange måter rett i det. Likevel kommer mobilene med et par nye trussel-scenarier, som tilsynelatende går under radaren til svært mange, inkludert bedrifter. Dette innlegget handler derfor om såkalte app-tilganger.

Innebygd sikkerhet i programvare – Dypdykk i BSIMM (del 0)

På utallige oppfordringer skal vi fremover bruke litt tid på å beskrive detaljene i Building Security In Maturity Model. BSIMM er et rammeverk med mål og aktiviteter som brukes i for å integrere sikkerhet i programvare mens den bygges, basert på praksiser som faktisk er i bruk. I Charles Dickens’ ånd gjør vi det som en føljetong, men ettersom verden har gått litt framover siden Pickwick-klubben, hadde vi tenkt å la dere lesere få være med å bestemme rekkefølgen på det som presenteres.

På utallige oppfordringer skal vi fremover bruke litt tid på å beskrive detaljene i Building Security In Maturity Model. BSIMM er et rammeverk med mål og aktiviteter som brukes i for å integrere sikkerhet i programvare mens den bygges, basert på praksiser som faktisk er i bruk. I Charles Dickens’ ånd gjør vi det som en føljetong, men ettersom verden har gått litt framover siden Pickwick-klubben, hadde vi tenkt å la dere lesere få være med å bestemme rekkefølgen på det som presenteres.

Helsedata i skyen – friskt tiltak, eller helt sykt?

Sommerjobb om skysikkerhet

Nytt fra Data Protection Day 2014

EU sitt regelverk for databeskyttelse stammer fra 1995, og i forbindelse med den pågående revisjonen ble det i dag (28.1.2014) organisert en “Data Protection Day” med informasjon og en åpen twitter-debatt rundt dette arbeidet. Det nye direktivet skal være ferdig i år, og det vil påvirke hvordan vi utformer regelverk (for eksempel Datalagringsdirektivet her til lands), hvordan vi kan bruke forskningsdata, hva du som enkeltindivid kan kreve og hva små og store bedrifter får av pålegg framover.

EU sitt regelverk for databeskyttelse stammer fra 1995, og i forbindelse med den pågående revisjonen ble det i dag (28.1.2014) organisert en “Data Protection Day” med informasjon og en åpen twitter-debatt rundt dette arbeidet. Det nye direktivet skal være ferdig i år, og det vil påvirke hvordan vi utformer regelverk (for eksempel Datalagringsdirektivet her til lands), hvordan vi kan bruke forskningsdata, hva du som enkeltindivid kan kreve og hva små og store bedrifter får av pålegg framover.

Målrettede angrep: hvordan foregår de egentlig?

Generelle malware-baserte angrep som har økonomisk fortjeneste som mål, forekommer mye oftere enn målrettede angrep. Men vellykkede målrettede angrep kan være svært ødeleggende. Et nyere angrep mot RSA sies å ha kostet 66 mill dollar, bare i direkte kostnader. Å kunne beskytte seg mot slike angrep krever en grundig forståelse av hvordan angriperne opptrer. En gruppe forskere i Symantec har dybdeanalysert data fra mer enn 26.000 målrettede angrep oppdaget i 2011. Dette innlegget oppsummerer studien deres og de viktigste resultatene.

Generelle malware-baserte angrep som har økonomisk fortjeneste som mål, forekommer mye oftere enn målrettede angrep. Men vellykkede målrettede angrep kan være svært ødeleggende. Et nyere angrep mot RSA sies å ha kostet 66 mill dollar, bare i direkte kostnader. Å kunne beskytte seg mot slike angrep krever en grundig forståelse av hvordan angriperne opptrer. En gruppe forskere i Symantec har dybdeanalysert data fra mer enn 26.000 målrettede angrep oppdaget i 2011. Dette innlegget oppsummerer studien deres og de viktigste resultatene.

Informasjonssikkerhet i kraftbransjen – hva er de største utfordringene framover?

Kortsvindel – er det nødvendigvis din skyld?

Nå kan vi lese i avisen at EU ønsker å fjerne den sær-norske regelen om at banken i all hovedsak bærer risikoen for misbruk av betalingskort. Altså, hvis kortet ditt blir misbrukt er ditt ansvar i utgangspunktet begrenset oppad til 1200 kr (egenandel), eller 12.000 kr hvis du har vært grovt uaktsom. Nå vil EU at du tar hele regningen selv. Hvorfor er det en dårlig idé?

Nå kan vi lese i avisen at EU ønsker å fjerne den sær-norske regelen om at banken i all hovedsak bærer risikoen for misbruk av betalingskort. Altså, hvis kortet ditt blir misbrukt er ditt ansvar i utgangspunktet begrenset oppad til 1200 kr (egenandel), eller 12.000 kr hvis du har vært grovt uaktsom. Nå vil EU at du tar hele regningen selv. Hvorfor er det en dårlig idé?

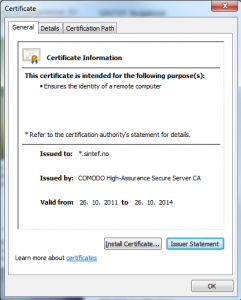

Aktivere HTTPS på nettsiden (og gi NSA litt merarbeid)? Kom i gang!

I lys av overvåkingen fra vår alles storebror NSA, er det kanskje lett å tenke at kryptert kommunikasjon ikke lenger er særlig vits – man blir avlyttet likevel. Men det er også mange andre som lytter til webtrafikk, bl.a. over kjente men usikrede trådløse nettverk, eller ved å sette opp åpne nett på steder hvor folk sannsynligvis kobler seg til, f.eks. på flyplasser og konferansehoteller. Ved hjelp av lett tilgjengelig programvare som Firesheep blir avlytting en smal sak. Derfor er kryptering av datatrafikken noe som er nettside-eierens ansvar, spesielt dersom personlige data eller brukernavn/passord kan komme til å fly gjennom lufta.

I lys av overvåkingen fra vår alles storebror NSA, er det kanskje lett å tenke at kryptert kommunikasjon ikke lenger er særlig vits – man blir avlyttet likevel. Men det er også mange andre som lytter til webtrafikk, bl.a. over kjente men usikrede trådløse nettverk, eller ved å sette opp åpne nett på steder hvor folk sannsynligvis kobler seg til, f.eks. på flyplasser og konferansehoteller. Ved hjelp av lett tilgjengelig programvare som Firesheep blir avlytting en smal sak. Derfor er kryptering av datatrafikken noe som er nettside-eierens ansvar, spesielt dersom personlige data eller brukernavn/passord kan komme til å fly gjennom lufta.

God Jul!

Da er sikkerhetsåret 2013 over, i hvert fall for oss. Vi kommer sterkt tilbake med nye blogginnlegg på nyåret, men i mellomtiden minner vi om at juletiden er høysesong for Phisking (eller Phishing som det heter på utenlandsk). Vær derfor skeptisk til å åpne zip-filer fra ukjente avsendere, aldri logg deg inn i nettbanken ved å klikke på lenker i epost, og innse at nigerianske prinser eller prinsesser med millioner de ikke vet hva de skal gjøre med neppe har tenkt å dele dem med akkurat deg! Som alltid før: Hvis det høres for godt ut til å være sant, er det akkurat det.

Årets kalendergave

Sikkerhetsmiljøet i Norge er ikke kjempestort, men likevel erfarer vi at det tidvis er vanskelig å unngå at man planlegger kolliderende arrangementer i en og samme by (spesielt hvis byen heter Oslo). Som et del av vårt engasjement i CSA Norge, har vi lansert et initiativ for å få til en felles arrangementskalender for hele landet.