Prism-avsløringene har i stor grad fokusert på personvern og hvordan personlig informasjon har blitt samlet inn, lagret og analysert. Men, er det egentlig bare personvernet som er truet av Prism? Har det ikke blitt samlet noe annet enn personlig informasjon? Er det kanskje et par bedrifter som burde ta en ekstra kikk på hvor og hvordan de lagrer og distribuerer data?

Bondefangeri over telefon

Smartgridkonferansen 2013

10. og 11. september går Smartgridkonferansen av stabelen i Trondheim. Konferansen dekker bredt, og tar for seg politikk og rammevilkår, status på prosjekter innen området både i næringslivet og innen forskningen, og hva som skjer framover på teknologi. Dag 2 er det satt av en sesjon til personvern og informasjonssikkerhet. I denne sesjonen vil blant annet undertegnede gi en presentasjon av det arbeidet vi i SINTEF gjør på risikovurdering i regi av DeVID-prosjektet.

“A wiseguy never pays for his drinks”

Sitatet tilhører Benjamin ‘Lefty’ Ruggiero fra filmen “Donnie Brasco” (1997), og vi får se om dette stemmer når den virkelige Donnie Brasco (eller Joseph D. Pistone som han egentlig heter) kommer til ISF sin høstkonferanse i september. Pistone er en tidligere FBI-agent som infiltrerte Mafiaen i New York på 70-tallet, og førte til at over 100 medlemmer av “familien” ble dømt. Jeg ser fram til høre ham fortelle om hvordan det var å være muldvarp i temmelig paranoid og livsfarlig organisasjon, og hvordan livet ble i etterkant.

Usikkert sommervær, men sikker PC

Ferietider og stort sett fri, men det er mange som likevel ikke er helt offline. Mobiltelefonen er med, kanskje et og annet nettbrett eller en PC, og noen har også med seg jobb-PCen på tur. Med noen enkle forholdsregler kan du unngå mange kjente sikkerhetsproblemer.

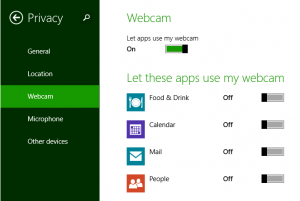

Sikkerhetsoppdatering 8.1

Nå er kanskje ikke sikkerhet den merkelappen som folk flest liker å sette på Windows. Det er likevel over 11 år siden Bill Gates sendte ut sin berømte epost om Trustworthy computing til alle sine ansatte, og det er ikke til å komme utenom at dette har hatt sine positive effekter, både i og utenfor Microsoft. Denne uka lanserte de en beta-versjon av Windows 8.1, som i motsetning til tidligere service packs med akkumulerte sikkerhetspatcher også lanserer helt ny funksjonalitet – også på sikkerhetsfronten.

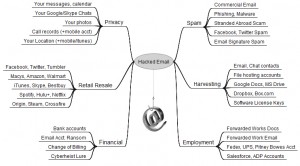

E-postkontoen din er hacket – hva så?

Det kan være vanskelig å forstå verdien av sin egen e-postkonto. “Jeg har ikke noe spennende der, er det så farlig om noen hacker den, da?” Det er først når den har blitt hacket, altså at uvedkommende har fått tilgang til den, at man fullt ut skjønner hvor mye man har lagret der.

Med dette blogginnlegget ønsker vi å demonstrere markedsverdien av en hacket e-postkonto, samt minne om at mange mennesker, personopplysninger og tjenester rammes når enkeltbrukere velger å sikre e-postkontoen sin for dårlig.

Personvern etter PRISM – en umulighet?

Vi har fryktet det og noen har sikkert forventet det også, men likevel er det lett å bli forbauset over omfanget av overvåking amerikanske myndigheter nå utfører. Med PRISM-prosjektet sitt, har NSA hatt tilsynelatende full tilgang til data fra alle store tjenesteleverandører i USA, inkludert Facebook, Google, Yahoo og Apple. Dette har foregått uavhengig av personvernerklæringer, personverninnstillinger, europeisk og norsk personvernlovgiving og internasjonale avtaler om personvern. Hvis ingen av disse tiltakene kan beskytte oss, er personvern da å betrakte som en illusjon?

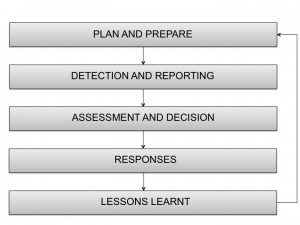

Case-studie: Hendelseshåndtering i store virksomheter

Alle virksomheter har en del sikkerhetsmekanismer på plass i sine IT-systemer. Like fullt er det mulig å bli rammet av angrep eller andre typer uønskede hendelser. En organisasjon må derfor være forberedt på å håndtere slike. Det finnes standarder og veiledninger til hendelseshåndtering, men det er ikke gitt at disse fungerer i praksis. Vi har i vår veiledet to studenter som har gjennomført et omfattende case-studie av tre store norske virksomheter. De har undersøkt hvordan disse virksomhetene gjør hendelseshåndtering i praksis.

Tofaktor eller faktor 15?

Bør vi satse på mennesker eller teknologi for å bli bedre til å oppdage angrep?

I dag er alle virksomheter mer eller mindre på nett, og er dermed utsatt for et bredt trusselbilde og mange generelle angrep mot sine systemer. Vi er vant til en mengde feilsituasjoner på IT-systemene våre, og at ansatte bruker systemene forskjellig. I dette bildet kan det være vanskelig å skille eventuelle “farlige” angrep fra de mer eller mindre dagligdagse angrep og feilsituasjoner.

I dag er alle virksomheter mer eller mindre på nett, og er dermed utsatt for et bredt trusselbilde og mange generelle angrep mot sine systemer. Vi er vant til en mengde feilsituasjoner på IT-systemene våre, og at ansatte bruker systemene forskjellig. I dette bildet kan det være vanskelig å skille eventuelle “farlige” angrep fra de mer eller mindre dagligdagse angrep og feilsituasjoner.

Säkerhet som ett försäljningsargument i molnet

Cloud computing är ett av de hetaste begreppen inom IT branschen och säkerhet är en av de mest omdiskuterade och debatterade osäkerhetsmomenten när ett företag överväger att använda sig av så kallade molntjänster (norsk: skytjenester). Men det är viktigt att vara medveten om att den som använder en molntjänst förlorar kontrollen över var och hur data lagras och processeras (vilket i och för sig kan vara både på gott och ont).

Cloud computing är ett av de hetaste begreppen inom IT branschen och säkerhet är en av de mest omdiskuterade och debatterade osäkerhetsmomenten när ett företag överväger att använda sig av så kallade molntjänster (norsk: skytjenester). Men det är viktigt att vara medveten om att den som använder en molntjänst förlorar kontrollen över var och hur data lagras och processeras (vilket i och för sig kan vara både på gott och ont).

Single sign-on til Internett! Pliiis!

“…og noen har til og med samme passord til nettbanken som på facebook!” …sier sikkerhetsekspertene og himler med øynene. Jeg også. Vi gjentar til det kjedsommelige at man må velge gode passord, ha forskjellige passord til forskjellige nettsteder og ikke skrive det ned. Lag huskeregler. Men teori og praksis er virkelig ikke det samme.

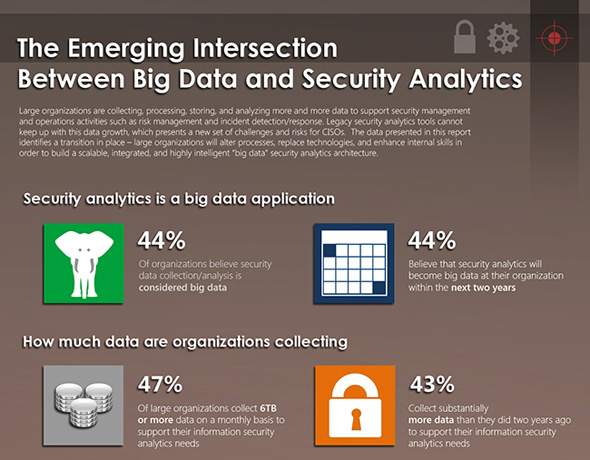

Når sikkerhet blir til «big data»

En undersøkelse fra det amerikanske analyseselskapet ESG (se grafikk) viser at nesten annenhver store virksomhet samler informasjon tilsvarende >= 6 TB per måned for å støtte analyse og arbeid med informasjonssikkerhet. Mengden innsamlede data til dette formålet har økt betydelig for annenhver virksomhet de siste to år. Men hvilken sikkerhet finnes egentlig i disse enorme datamengdene?

Unngå turbulens når du nærmer deg nettskyen

Skytjenester kan oppleves som en enveis norsk motorvei, med varierende sikkerhet og liten mulighet til å stoppe opp og stille egne krav. Standardkontrakter er normalen, men det er vanskelig å vite hva man skal se etter, hva som burde stått der og hva man skal spørre om når man ikke finner noen gode garantier. Sammen med Telenor har vi utarbeidet et rammeverk som gjør det lettere å vite hva slags sikkerhet man skal se etter i kontrakter og annen dokumentasjon fra en skyleverandør. Vi har benyttet dette rammeverket i forbindelse med “security audits”, for å identifisere sårbarheter og trusler man som organisasjon bør være klar over før man stuper inn i skyen.

Skytjenester kan oppleves som en enveis norsk motorvei, med varierende sikkerhet og liten mulighet til å stoppe opp og stille egne krav. Standardkontrakter er normalen, men det er vanskelig å vite hva man skal se etter, hva som burde stått der og hva man skal spørre om når man ikke finner noen gode garantier. Sammen med Telenor har vi utarbeidet et rammeverk som gjør det lettere å vite hva slags sikkerhet man skal se etter i kontrakter og annen dokumentasjon fra en skyleverandør. Vi har benyttet dette rammeverket i forbindelse med “security audits”, for å identifisere sårbarheter og trusler man som organisasjon bør være klar over før man stuper inn i skyen.

Lakmustest for sikkerhet?

I en kronikk i Computerworld nylig tok Ahlert Hysing for seg testing – eller hvor mangelfull testing ofte har vært i forskjellige sammenhenger hvor man skal rulle ut nye systemer. Helt på slutten av kronikken drar han fram at “App-er på smarttelefoner er en ny utfordring, ikke bare må de være robuste. De må sikres. Penetrasjonstest blir nødvendig.“

I en kronikk i Computerworld nylig tok Ahlert Hysing for seg testing – eller hvor mangelfull testing ofte har vært i forskjellige sammenhenger hvor man skal rulle ut nye systemer. Helt på slutten av kronikken drar han fram at “App-er på smarttelefoner er en ny utfordring, ikke bare må de være robuste. De må sikres. Penetrasjonstest blir nødvendig.“

Håndtering av IKT-sikkerhetsbrudd – inntrykk fra en konferanse

12.-14. mars deltok Inger Anne og Maria på en konferanse i Nürnberg, Tyskland: 7th International conference on IT security incident management and IT forensics. Blant høydepunktene var foredrag som tok for seg kostnadene ved cyberkriminalitet, samarbeid mellom responsteam, og praktiske innblikk i hvordan drive etterforskning digitalt. Vi bidrog med presentasjon av indikatorer for måling av informasjonssikkerhet, og resultater fra en intervjustudie i kraftbransjen.

Unngå sertifikatfella – ISO27001 ingen sikkerhetsgaranti

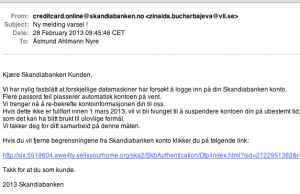

Spam og ham – det vanskelige skillet

Du har kanskje fått tilbud om å kjøpe Viagra, eller fått beskjed om at nettbanken er sperret og du må klikke på en link for å bekrefte et eller annet? I så tilfelle har du blitt utsatt for Spam, eller søppelpost som det heter på nynorsk. Men hva er det egentlig, og hvorfor i alle dager vil noen sende deg slike e-poster? Og viktigst av alt, hvordan kan du se forskjellen på spam og ham, eller søppelepost og ekte e-post?