En sikkerhetsforsker oppdager kritiske sårbarheter i en komponent som brukes i kritisk infrastruktur rundt omkring i hele verden, skanner Internett og ender opp med en liste av IP-adresser som tilhører sårbare og potensielt kompromitterte systemer.

Hvordan skal sikkerhetsforskeren nå gå videre med denne informasjonen slik at den når frem til systemeier?

Eiere av sårbare systemer fortjener å bli informert om dette på en ordentlig måte slik at de får en sjanse til å oppdage og tette sikkerhetshullene for å unngå at noen bryter seg inn. I tilfelle de allerede er blitt kompromittert uten å ha oppdaget dette selv er det også essensielt at de blir informert, slik at de kan igangsette egen hendelseshåndtering og skadebegrensning.

Virksomheter har varierende evne til å detektere dataangrep mot egne systemer. Ifølge denne rapporten fra Mandiant var det i 2013 kun 33% av virksomhetene som oppdaget selv at de hadde blitt kompromittert og det gikk i gjennomsnitt 229 dager fra kompromittering fant sted til dette ble oppdaget og/eller varslet til systemeier.

Sikkerhetsforskeren som finner sårbare eller kompromitterte systemer kan forsøke å kontakte eier av systemet på egen hånd, eller varsle via en tredjepart. I min forrige jobb hos NSM NorCERT opplevde jeg ofte å få tips fra sikkerhetsforskere, andre CERTer eller sikkerhetsselskap om norske virksomheter som hadde sårbare systemer, var offer for datainnbrudd eller spredde skadelig kode fra nettsidene sine som kunne kompromittere besøkende. Noen ganger fikk vi konkret informasjon om hvilken virksomhet dette gjaldt, andre ganger fikk vi en liste med IP-adresser.

Avhengig av alvorlighetsgraden ble disse hendelsene håndtert på forskjellige måter. I de mest alvorlige tilfellene kontaktet vi virksomhetene direkte via e-post eller telefon. Når vi fikk lister med hundrevis av IP-adresser med mindre alvorlige sårbarheter ble dette håndtert via Internettleverandørene eller hosting-selskap, der vi ba dem varsle sine kunder.

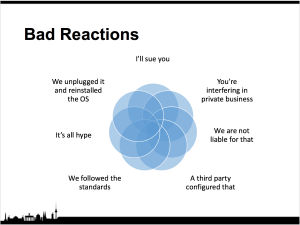

Når budskapet skal legges frem er det viktig å ta hensyn til hvordan denne informasjonen vil berøre mottaker, slik at man forhåpentligvis unngår dårlige reaksjoner. Håndteringen av informasjonen hos mottaker og vil være avhengig av måten varslingen skjer på. Først og fremst er det viktig at informasjonen kommer frem til rett mottaker i organisasjonen. Hvis man ikke har rett kontaktpunkt vil det kunne skje at informasjonen blir misforstått og kanskje ikke tatt på alvor. Her er det viktig at man etablerer et tillitsforhold om det ikke allerede eksisterer og legger frem den informasjonen man har på en forståelig måte, gjerne med konkrete råd om nøyaktig hva virksomheten skal se etter i sine IT-systemer for å kunne bekrefte informasjonen og avgjøre omfanget av hendelsen.

Ved alvorlige hendelser vil varslingen kunne trigge kriseberedskapen hos virksomheten, noe som ofte utløser behov for tettere oppfølging. I slike tilfeller er det viktig at man overleverer det som finnes av teknisk informasjon og svarer på spørsmål rundt dette, men ikke blander seg inn i hvordan virksomheten vurderer egen risiko, konsekvenser og tiltak. Det er virksomheten som må ta avgjørelser om å eventuelt stenge ned tjenester eller andre tiltak som vil kunne påvirke driften.

Det at man tar kontakt, enten som sikkerhetsforsker eller som CERT, med en virksomhet og varsler om sårbarheter vil utløse en forventning om oppfølging hos den som blir varslet. Det er ikke alltid man har ressurser til en tett oppfølging, men det vil alltid være en fordel om man har mulighet til å dele noen erfaringer i etterkant av håndteringen. Ved en gjennomtenkt og omtenksom varsling med oppfølging vil tillitsforhold bygges og sjansen være større for at hendelseshåndteringen blir vellykket.

Denne blogg-posten er basert på presentasjonen “I’m Sorry to Inform You…”, som jeg holdt på den internasjonale FIRST-konferansen i Berlin, sammen med Éireann Leverett ved University of Cambridge, Centre for Risk Studies. Presentasjonen er tilgjengelig for nedlasting her. Vi ble også intervjuet om foredraget i denne podcasten. Andrew Cormack forfattet denne blogg-posten basert på vårt foredrag.