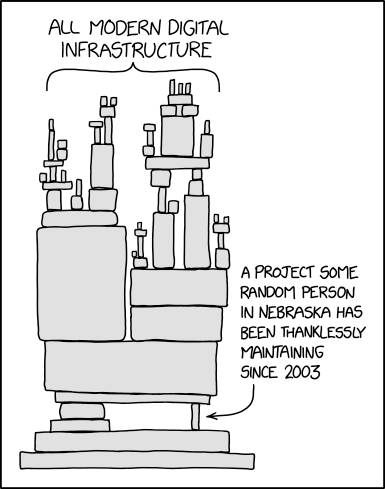

Åpen kildekode utgjør i dag en stor del av all kode brukt både profesjonelt og privat. Hovedtankene bak åpen kildekode er at åpent tilgjengelig kode vil kunne gagne flest mulig, og potensielt utvikle seg bedre og raskere enn om man hadde drevet utvikling i et lukket miljø. I populære prosjekt som Linux fungerer det veldig bra, og er en av grunnene til at det er brukt så mye i dag. Men i mindre prosjekter som ikke har like mange bidragsytere går man glipp av mange av fordelene som man i teorien skal få av åpen kildekode, og man kan ende opp med en situasjon som vist i figuren til høyre. I øyeblikket det oppdages en sårbarhet i det lille prosjektet, vil ansvaret for å minske trusselen til programmet falle på den som bruker programmet. Se heartbleed for et eksempel!

Foredrag på hjemmebane

When the going gets tough, the tough go to the pub

Vi innleder juni med en Hacker’s Pub i samarbeid med Dataforeningen på Work-Work. Temaet er “Mobile applications and security”, og vi fører an med innlegget “Static Analysis Tools for analysing Security in Mobile Applications”, presentert av vår post doc. Tosin Oyetoyan og gjesteforsker Marcos Chaim fra Brasil.

Vi innleder juni med en Hacker’s Pub i samarbeid med Dataforeningen på Work-Work. Temaet er “Mobile applications and security”, og vi fører an med innlegget “Static Analysis Tools for analysing Security in Mobile Applications”, presentert av vår post doc. Tosin Oyetoyan og gjesteforsker Marcos Chaim fra Brasil.

Sløyfer og slips i ROS analyser

De fleste av dere er allerede godt kjent med risiko og sårbarhetsanalyser (ROS analyse). I dag beskriver vi et verktøy som ofte brukes for risiko og sårbarhetsanalyse innen samfunnssikkerhet, og ser på hvordan den samme metoden kan brukes fra et informasjonssikkerhetsperspektiv.

Foredrag om pacemakerhacking

Det er nå nesten nøyaktig ett år siden jeg holdt det første foredraget om sikkerhet i min personlige kritiske infrastruktur, en implantert pacemaker som genererer hvert eneste hjerteslag og holder meg i live. Jeg ble invitert av hack.lu som en “keynote” foredragsholder for å snakke om hvordan det var for en sikkerhetsforsker å leve med hardware og software inne i kroppen, og samtidig være klar over alle sikkerhetsutfordringene dette kan medføre.

Kan forsikringsbransjen gjøre nettet tryggere?

Kryptovirus, datainnbrudd og informasjonslekkasjer preger mediebildet og vi føler oss eksponert og sårbare på grunn av vår avhengighet av internett som kritisk infrastruktur. Bedrifter kan velge å forsikre seg mot konsekvensene av hacking ved å kjøpe cyberforsikring. Men, hvordan kan forsikringsbransjen bidra til å gjøre nettet til et tryggere sted, om man ser på dette i et samfunnsperspektiv?

Sikre satellittbaserte tjenester for luftfart

Noen ferske eksempler på SMiShing

Begrepet phishing har blitt like dagligdags her i Norge som rømmegraut og busserull. En litt mindre kjent avart er SMiShing, som i praksis er SMS-meldinger som prøver å lure deg på samme måte som phishing. Avsenderen vil typisk utgi seg for å være en bedrift du er kjent med, og meldingen inneholder en eller annen lenke du skal trykke på. I dagens blogg har vi samlet et par aktuelle smishe-angrep som mange har mottatt den siste tiden.

Begrepet phishing har blitt like dagligdags her i Norge som rømmegraut og busserull. En litt mindre kjent avart er SMiShing, som i praksis er SMS-meldinger som prøver å lure deg på samme måte som phishing. Avsenderen vil typisk utgi seg for å være en bedrift du er kjent med, og meldingen inneholder en eller annen lenke du skal trykke på. I dagens blogg har vi samlet et par aktuelle smishe-angrep som mange har mottatt den siste tiden.

Sårbarhetsrapporten: høringsuttalelse fra SINTEF

SINTEF har utarbeidet en høringsuttalelse til NOU 2015:13 Digital sårbarhet – sikkert samfunn. Vi anbefaler at det framskaffes mer kompetanse innenfor IKT-sikkerhet, både som eget område samt integrert med spesifikke sektorer. Ikke minst må IKT-sikkerhet på tvers av sektorer styrkes. Dessuten må IKT-sikkerhet inkluderes i alle IKT-utdanninger og ikke bare være et frittstående utdanningsløp.

SINTEF har utarbeidet en høringsuttalelse til NOU 2015:13 Digital sårbarhet – sikkert samfunn. Vi anbefaler at det framskaffes mer kompetanse innenfor IKT-sikkerhet, både som eget område samt integrert med spesifikke sektorer. Ikke minst må IKT-sikkerhet på tvers av sektorer styrkes. Dessuten må IKT-sikkerhet inkluderes i alle IKT-utdanninger og ikke bare være et frittstående utdanningsløp.

Sikkerhet i det medisinske IoT

Vår avhengighet av systemer som styres av programvare øker raskere enn vår evne til å sikre systemene. Når alle våre ”dingser” kobles på nett øker angrepsflaten og våre verdier blir sårbare for hacking. Dette utgjør ikke bare en trussel mot informasjonssikkerhet og personvern, også menneskers liv og helse trues når dingser som kan påvirke fysiske systemer i økende grad kobles opp mot Internett.

Dette er en veldig aktuell problemstilling for helsesektoren, hvor livskritiske systemer og systemer som inneholder sensitiv pasientinfo i økende grad kobles opp mot Internett. Den siste uken har det vært flere nyhetsoppslag om sykehus som har blitt hardt rammet av løsepengevirus og måttet betale kriminelle for å få tilgang til sine kritiske systemer for håndtering av pasientinformasjon.

Mr Robot: en studie i social manipulation

Med hjertet på Internett – Hacking av medisinske implantat

For fire år siden kom jeg til meg selv liggende på gulvet uten å huske at jeg besvimte og falt. Det viste seg at det var hjertet mitt som hadde tatt seg en liten pause. 8-10 sekunder uten puls er nok til at man mister bevisstheten. Hjertet mitt startet å slå igjen av seg selv, men med en veldig lav og uregelmessig puls.

Heldigvis var det en enkel løsning på dette problemet, en pacemaker som overvåker hvert hjerteslag og som sender et lite elektrisk signal direkte til hjertet via en elektrode i tilfelle det ikke slår av seg selv.

Som sikkerhetsforsker er jeg selvfølgelig opptatt av mulighetene for hacking av denne for meg livskritiske maskinen, noe jeg har blitt invitert til å holde et keynote foredrag om på konferansen hack.lu i Luxembourg.

Sikkerhet og robusthet i IKT-systemer

Norge er i dag fullstendig avhengig av IKT. For at våre IKT-systemer skal fungere er det nødvendig at de er både beskyttet (sikre) og at de fungerer (robuste). Selv om disse to aspektene er like viktige så er de fleste av oss i praksis opptatt av kun det ene eller det andre. ![]() Sikkerhetsfolk tenderer til å fokusere på hvordan unngå at sårbarheter kan utnyttes for å angripe et system, og ignorerer ofte andre aspekter som responstid, oppetid og effekten av fysiske feil som kan oppstå i underliggende infrastruktur. Pålitelighetsfolk tenderer til å bara se på tilfeldige feil som oppstår i programvare og maskinvare, og ignorerer dermed konsekvenser av angrep og ondsinnede handlinger.

Sikkerhetsfolk tenderer til å fokusere på hvordan unngå at sårbarheter kan utnyttes for å angripe et system, og ignorerer ofte andre aspekter som responstid, oppetid og effekten av fysiske feil som kan oppstå i underliggende infrastruktur. Pålitelighetsfolk tenderer til å bara se på tilfeldige feil som oppstår i programvare og maskinvare, og ignorerer dermed konsekvenser av angrep og ondsinnede handlinger.

Dypdykk i BSIMM del 10 – Penetration Testing

I vår modenhetsstudie av programvaresikkerhet i offentlige virksomheter pekte penetreringstesting seg ut som en aktivitet som generelt sett ikke gjøres som en del av utviklingen – dette er overraskende når man tenker på hvor mange verktøy som er fritt tilgjengelige. Noen kunne hevde at den jevne utvikler ikke har tilstrekkelig kompetanse til å drive penetreringstesting, men vårt svar er at da er det på tide at de lærer seg noen nye triks!

I vår modenhetsstudie av programvaresikkerhet i offentlige virksomheter pekte penetreringstesting seg ut som en aktivitet som generelt sett ikke gjøres som en del av utviklingen – dette er overraskende når man tenker på hvor mange verktøy som er fritt tilgjengelige. Noen kunne hevde at den jevne utvikler ikke har tilstrekkelig kompetanse til å drive penetreringstesting, men vårt svar er at da er det på tide at de lærer seg noen nye triks!

Budbringeren – Hvordan varsle eiere av sårbare systemer?

En sikkerhetsforsker oppdager kritiske sårbarheter i en komponent som brukes i kritisk infrastruktur rundt omkring i hele verden, skanner Internett og ender opp med en liste av IP-adresser som tilhører sårbare og potensielt kompromitterte systemer.

Hvordan skal sikkerhetsforskeren nå gå videre med denne informasjonen slik at den når frem til systemeier?

The Honeynet Project Workshop

Denne uken gikk den internasjonale konferansen The Honeynet Project Workshop av stabelen i Stavanger. Jeg var så heldig å bli invitert til å holde et foredrag om hendelseshåndtering i en sesjon som kun besto av kvinnelige foredragsholdere!

Denne uken gikk den internasjonale konferansen The Honeynet Project Workshop av stabelen i Stavanger. Jeg var så heldig å bli invitert til å holde et foredrag om hendelseshåndtering i en sesjon som kun besto av kvinnelige foredragsholdere!

Mitt foredrag baserte seg på erfaringer fra NSM NorCERT med deteksjon, varsling og håndtering av digital spionasje. Hva er truslene og hvordan skal virksomheter være forberedt på at dette kan ramme dem? Presentasjonen er tilgjengelig på slideshare.

The Honeynet Project er en frivillig organisasjon som jobber for å gjøre Internett til et tryggere sted ved å utvikle gratis verktøy som kan brukes til å studere teknikker og metoder brukt av “black hat”-hackere. Denne kunnskapen er verdifull når man skal beskytte systemer mot angrep.

NordSec 2014

“Privilege escalation”-sårbarhet i Dropbox

Dropbox er en mye brukt tjeneste for å lagre og dele filer i nettskyen, og jeg kom over en aldri så liten sårbarhet her om dagen da jeg skulle lese noen dokumenter fra en shared link en student sendte meg. Shared links er en funksjon som brukes for å dele filer med andre uten at de trenger å logge seg på med sin egen Dropbox-bruker. Nå hadde det seg slik at det var en stund siden jeg fikk tilsendt denne lenka, og i mellomtiden var offentlig tilgang til filene i denne katalogen blitt fjernet. Likevel skulle det vise seg at man på en veldig enkel måte kunne få tilgang til filene her.

Dropbox er en mye brukt tjeneste for å lagre og dele filer i nettskyen, og jeg kom over en aldri så liten sårbarhet her om dagen da jeg skulle lese noen dokumenter fra en shared link en student sendte meg. Shared links er en funksjon som brukes for å dele filer med andre uten at de trenger å logge seg på med sin egen Dropbox-bruker. Nå hadde det seg slik at det var en stund siden jeg fikk tilsendt denne lenka, og i mellomtiden var offentlig tilgang til filene i denne katalogen blitt fjernet. Likevel skulle det vise seg at man på en veldig enkel måte kunne få tilgang til filene her.

Med madrassen full av Bitcoins

Bitcoin er en form for digital verdensvaluata som har økt mye i popularitet og omtale den siste tiden. Selv om Bitcoin ikke er bundet til noen bestemt nasjonal valuta eller andre verdier, har den nok tiltro til at man kan bruke den til å betale for ekte ting i den virkelige verden. Bitcoin har derfor en reell verdi i seg selv, og dermed vil det alltids være noen som prøver å skaffe seg slike på uærlig vis.

Bitcoin er en form for digital verdensvaluata som har økt mye i popularitet og omtale den siste tiden. Selv om Bitcoin ikke er bundet til noen bestemt nasjonal valuta eller andre verdier, har den nok tiltro til at man kan bruke den til å betale for ekte ting i den virkelige verden. Bitcoin har derfor en reell verdi i seg selv, og dermed vil det alltids være noen som prøver å skaffe seg slike på uærlig vis.