Begrepet phishing har blitt like dagligdags her i Norge som rømmegraut og busserull. En litt mindre kjent avart er SMiShing, som i praksis er SMS-meldinger som prøver å lure deg på samme måte som phishing. Avsenderen vil typisk utgi seg for å være en bedrift du er kjent med, og meldingen inneholder en eller annen lenke du skal trykke på. I dagens blogg har vi samlet et par aktuelle smishe-angrep som mange har mottatt den siste tiden.

Begrepet phishing har blitt like dagligdags her i Norge som rømmegraut og busserull. En litt mindre kjent avart er SMiShing, som i praksis er SMS-meldinger som prøver å lure deg på samme måte som phishing. Avsenderen vil typisk utgi seg for å være en bedrift du er kjent med, og meldingen inneholder en eller annen lenke du skal trykke på. I dagens blogg har vi samlet et par aktuelle smishe-angrep som mange har mottatt den siste tiden.

Mr Robot: en studie i social manipulation

Budbringeren – Hvordan varsle eiere av sårbare systemer?

En sikkerhetsforsker oppdager kritiske sårbarheter i en komponent som brukes i kritisk infrastruktur rundt omkring i hele verden, skanner Internett og ender opp med en liste av IP-adresser som tilhører sårbare og potensielt kompromitterte systemer.

Hvordan skal sikkerhetsforskeren nå gå videre med denne informasjonen slik at den når frem til systemeier?

Arbeid for å hindre flyhacking

Vi har lagt merke til litt skriverier knyttet til hacking av passasjerfly, fortrinnsvis i Wired og gjengitt hos tek.no. I den forbindelse har vi lyst til å opplyse om at Norge deltar i et program for å utvikle neste generasjons sikker datakommunikasjonsløsning for kommersiell luftfart – IRIS, og si litt om vår rolle.

NordSec 2014

Målrettede angrep: hvordan foregår de egentlig?

Generelle malware-baserte angrep som har økonomisk fortjeneste som mål, forekommer mye oftere enn målrettede angrep. Men vellykkede målrettede angrep kan være svært ødeleggende. Et nyere angrep mot RSA sies å ha kostet 66 mill dollar, bare i direkte kostnader. Å kunne beskytte seg mot slike angrep krever en grundig forståelse av hvordan angriperne opptrer. En gruppe forskere i Symantec har dybdeanalysert data fra mer enn 26.000 målrettede angrep oppdaget i 2011. Dette innlegget oppsummerer studien deres og de viktigste resultatene.

Generelle malware-baserte angrep som har økonomisk fortjeneste som mål, forekommer mye oftere enn målrettede angrep. Men vellykkede målrettede angrep kan være svært ødeleggende. Et nyere angrep mot RSA sies å ha kostet 66 mill dollar, bare i direkte kostnader. Å kunne beskytte seg mot slike angrep krever en grundig forståelse av hvordan angriperne opptrer. En gruppe forskere i Symantec har dybdeanalysert data fra mer enn 26.000 målrettede angrep oppdaget i 2011. Dette innlegget oppsummerer studien deres og de viktigste resultatene.

Usikkert sommervær, men sikker PC

Ferietider og stort sett fri, men det er mange som likevel ikke er helt offline. Mobiltelefonen er med, kanskje et og annet nettbrett eller en PC, og noen har også med seg jobb-PCen på tur. Med noen enkle forholdsregler kan du unngå mange kjente sikkerhetsproblemer.

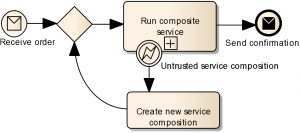

Sikkerhet i BPMN-diagrammer

Mange virksomheter benytter prosessmodeller for å dokumentere, og gjerne optimalisere, interne prosesser. I tillegg til grafiske modeller, kan prosessmodellspråket BPMN (Business Process Model and Language) også automatisk gjøre modellene til kjørbare programmer/tjenester. I slike tilfeller angir man i diagrammet også hvilke web-tjenester som har ansvar for de ulike automatiserte oppgavene i prosessen. Gjennom forskning på datatjenester med innebygd selvforsvar har vi tatt BPMN 2.0 i bruk for å la utvikleren definere hvordan trusler og angrep mot de ulike web-tjenestene man benytter i sammensatte tjenester skal kunne håndteres automatisk og sikkert mens tjenesten fortsatt er i bruk.

Software kung fu

I november hadde vi en artikkel på forskning.no om “Datatjenester med innebygd selvforsvar”. I dette oppfølgerinnlegget forklarer vi litt mer hva som menes med selvforsvar i denne sammenhengen.