I de siste årene har det vært en dramatisk økning i interessen for kunstig intelligens, ikke minst etter lanseringen av store språkmodeller som ChatGPT for mindre enn to år siden. Kunstig intelligens har blitt tatt i bruk mange aspekter av “det virkelige liv”, som tolkning av røntgenbilder i Helse Sør-Øst.

Nytt møte i toppsjiktet

Det blir et nytt fellesmøte i regi av Dataforeningen, ISF, ISACA og CSA onsdag etter påske! Vi sees på Kantega 3. april kl. 16:30 (NB: Ny tid!)!

Som alltid spanderer vi mat og drikke, og det blir påfølgende sosialisering et sted på Solsiden!

Tre ikke-tekniske hovedutfordringer innen cyber-hendelseshåndtering som oljenæringen står ovenfor

Cybersecurity Barrier Management-prosjektet har som mål å integrere operasjonelle, organisatoriske og tekniske barriereelementer innen cybersikkerhet med safety-barrierer. I dette prosjektet utfører jeg mitt PhD-prosjekt som fokuserer på å kartlegge de ikke-tekniske (operasjonelle og organisatoriske) barrierene som finnes innen cybersikkerhet. Igjennom en intervjustudie som ble gjennomført i fjor avdekket jeg tre hovedutfordringer som oljenæringen bør ta tak i.

Slik sikrer du bedriften mot cyberangrep

Hvem av oss kommer til å bli angrepet av hackere i morgen? Eller – hvem av oss er allerede under angrep? Hvis du har en litt defensiv, strutsehode-i-sanda-tilnærming til sikkerhetstrusselen, så håper jeg med denne teksten å snu tankegangen din til en offensiv, “dette tar vi styringen på”-holdning når det kommer til sikkerhetsarbeidet der du jobber.

Meetup om sikkerhet i medisinteknisk utstyr 31. januar

Nytt år og nye muligheter! Vi inviterer til meetup om sikkerhet i medisinteknisk utstyr hos Vital Things i Trondheim 31. januar.

Men Dataforeningen var ikke død!

Vi innleder #sikkerhetrestenavåret med nok et fellesmøte med Dataforeningen, ISF, ISACA og CSA på DIGS 1. november!

DIGS finner du her: https://www.openstreetmap.org/#map=19/63.43133/10.40077

Risikobasert sikkerhetstesting

Sikkerhetstesting tar for seg artefaktene enheter og komponenter snarere enn systemet som helhet. Det er en blanding av en “hvit-hatt” og en “svart-hatt” tilnærming, og kan gjøres fra utsiden og inn, eller fra innsiden og ut. Sikkerhetstesting drives av misbrukseksempler (misuse cases/abuse cases), og omfatter to strategier: Testing av sikkerhetsfunksjonalitet, og risikobasert testing basert på angrepsmønster.

Ned som en skinnfell

Sikkerhetsfestivalen nærmer seg!

Opp som en løve, ned som … et flygende teppe?

Det er ikke noen hemmelighet at det tross gode intensjoner ikke ble helt klaff med planleggingen av vårens vakreste eventyr. Vi hadde alt på plass, men det er vanskelig å arrangere konferanse hvis “ingen” kommer. MEN vi gir oss ikke med det! Vi har flyttet arrangementet til høsten, og 20. september braker det løs med Sikkerhet & Sårbarhet på Pirsenteret i Trondheim!

Vårens vakreste eventyr!

Endelig er ventetiden over! 10. mai er Dataforeningens konferanse Sikkerhet & Sårbarhet tilbake på Pirsenteret, etter to år under pandemiens svøpe. Vi starter litt forsiktig med en konferanse på kun en dag, men har likevel et rikholdig program på menyen!

Er det kjedelig med sikkerhet?

På oppdrag fra NVE har vi skrevet en rapport med anbefalinger til krav som norske nettselskaper med fordel kan stille til sine leverandører.

NVE ønsket en rapport som kunne identifisere god praksis for krav relatert til IKT-sikkerhet i anbudsdokumenter på anskaffelse av IT og OT, og hvordan dette skal kunne følges opp i drift. Hovedmålet var å identifisere krav som små og mellomstore nettselskap kan stille til sine leverandører.

En digital vannbransje – hvor sikkert er det?

Den fjerde industrielle revolusjonen er preget av økt sammenkobling av systemer, smart automatisering og bruk av digitale teknologier som tingenes internett og kunstig intelligens for å forbedre effektiviteten og produktiviteten til bedrifter.

Også medisinteknisk utstyr trenger innebygget sikkerhet!

Medisinteknisk utstyr er i økende grad en del av (tingenes) internett, og nye regulatoriske krav fra EU (MDR) og USA (FDA) er nå eksplisitte på at sikkerhet (og ikke bare trygghet) må bygges inn fra starten. I EU har veiledningen MDCG 2019-16 vært tilgjengelig i 3 år, men det er ting som tyder på at den har forbedringspotensial – den er kanskje for generisk, og for lite konkret for spesielt små produsenter. Mange har uttrykt et ønske om enklere, steg-for-steg veiledning for å senke terskelen til dette markedet i Europa og USA.

Ny dato: Erfaringsdeling via Dataforeningen og venner

Det blir nytt nettverksmøte i Dataforeningen hos Sparebank 1 SMN i Søndre Gate 8. februar! Dette arrangeres som et fellesmøte sammen med ISF Norge, ISACA og CSA Norge, og er gratis hvis du er medlem av en av foreningene (tips: Det er gratis å melde seg inn i CSA Norge). Forvent inspirerende foredrag fra Håkon Olsen i DNV, Inge Kampenes i Advansia og vår egen Maria Bartnes, med påfølgende engasjert debatt der panelet i tillegg til foredragsholderne styrkes med Pål Christian Waag (Fremtind Forsikring) og Marianne Hove Solberg (HEMIT)! Oppmøte fra 15:30!

Nytt sikkerhetsmøte i regi av Dataforeningen

Sikkerhetsmåneden er over, men truslene vedvarer! Derfor inviterer vi til et nytt medlemsmøte i Dataforeningens faggruppe for informasjonssikkerhet, onsdag 9/11 på Pirsenteret.

Hvordan få utviklere til å bry seg om sikkerhet?

Torsdag 6. oktober setter Inger Anne Tøndel endelig punktum for SINTEF-prosjektet SoS-Agile ved å forsvare sin doktorgradsavhandling “Prioritisation of security in agile software development projects”.

Forhåndsvarsel – det blir nytt fellesmøte 21/9!

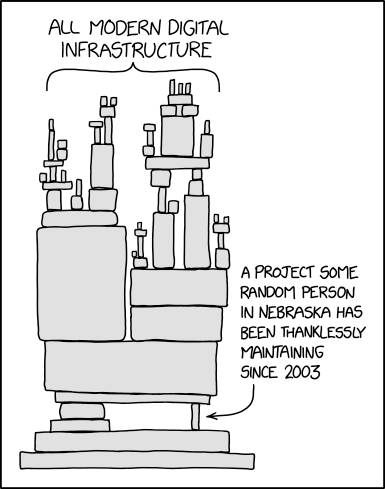

Avhengigheter i programvare

Åpen kildekode utgjør i dag en stor del av all kode brukt både profesjonelt og privat. Hovedtankene bak åpen kildekode er at åpent tilgjengelig kode vil kunne gagne flest mulig, og potensielt utvikle seg bedre og raskere enn om man hadde drevet utvikling i et lukket miljø. I populære prosjekt som Linux fungerer det veldig bra, og er en av grunnene til at det er brukt så mye i dag. Men i mindre prosjekter som ikke har like mange bidragsytere går man glipp av mange av fordelene som man i teorien skal få av åpen kildekode, og man kan ende opp med en situasjon som vist i figuren til høyre. I øyeblikket det oppdages en sårbarhet i det lille prosjektet, vil ansvaret for å minske trusselen til programmet falle på den som bruker programmet. Se heartbleed for et eksempel!

En ingrediensliste for programvare

The Linux Foundation gjorde i 2021 en undersøkelse som blant annet viste at 98% av deltakerne hørte til organisasjoner som på en eller annen måte benyttet Open Source komponenter i sine produkter. Selv om det har klare fordeler, er det å bygge programvare med Open Source verktøy eller bibliotek i grunn noe som åpner for sårbarheter som kan være vanskelige å holde oversikt over.