Sikkerhet er aldri gratis. Selv når man ikke betaler i rene penger, må brukere av sikkerhet akseptere at ting tar lengre tid, medfører mer plunder, eller er mindre spennende enn de ellers kunne ha vært. Et relevant eksempel er ramaskriket over oppdagelsen av de påståtte falske GSM-basestasjonene på forskjellige strategiske plasser i Oslo i fjor, som man antok kunne tillate sporing og avlytting av topp-politikere og ledende forretningsfolk.

Sikkerhet er aldri gratis. Selv når man ikke betaler i rene penger, må brukere av sikkerhet akseptere at ting tar lengre tid, medfører mer plunder, eller er mindre spennende enn de ellers kunne ha vært. Et relevant eksempel er ramaskriket over oppdagelsen av de påståtte falske GSM-basestasjonene på forskjellige strategiske plasser i Oslo i fjor, som man antok kunne tillate sporing og avlytting av topp-politikere og ledende forretningsfolk.

Ukens myte: Vi trenger ikke sikkerhet

Sikkerhet og personvern er begreper som har mye med hverandre å gjøre, men de er selvfølgelig ikke synonymer. Den klassiske oppdelingen av sikkerhet i konfidensialitet, integritet og tilgjengelighet gjør det fristende å konkludere at personvern ikke har noe å gjøre med de to siste, og følgelig på et eller annet vis må være relatert til konfidensialitet. Det er imidlertid et subtilt skille mellom personvern og konfidensialitet; mens det på den ene siden er åpenbart at man kan sikre personvernet med knallhard anvendelse av konfidensialitet, finner vi i det virkelige liv at vi er nødt til å utveksle forskjellige typer personopplysninger med andre instanser, slik at konfidensialitet for vår egen del aldri kan være nok alene. Videre er det slik at selv om vi deler personopplysninger nå, ønsker vi ikke nødvendigvis at disse skal være tilgjengelig for motparten for lang tid framover, og i hvert fall ikke for andre formål enn de ble samlet inn.

Sikkerhet og personvern er begreper som har mye med hverandre å gjøre, men de er selvfølgelig ikke synonymer. Den klassiske oppdelingen av sikkerhet i konfidensialitet, integritet og tilgjengelighet gjør det fristende å konkludere at personvern ikke har noe å gjøre med de to siste, og følgelig på et eller annet vis må være relatert til konfidensialitet. Det er imidlertid et subtilt skille mellom personvern og konfidensialitet; mens det på den ene siden er åpenbart at man kan sikre personvernet med knallhard anvendelse av konfidensialitet, finner vi i det virkelige liv at vi er nødt til å utveksle forskjellige typer personopplysninger med andre instanser, slik at konfidensialitet for vår egen del aldri kan være nok alene. Videre er det slik at selv om vi deler personopplysninger nå, ønsker vi ikke nødvendigvis at disse skal være tilgjengelig for motparten for lang tid framover, og i hvert fall ikke for andre formål enn de ble samlet inn.

Hva er nytt i BSIMM6?

Siste utgave i rekken, BSIMM6, ble offentliggjort for en drøy uke siden. Fans av dypdykkserien kan puste ut; det er bare små endringer i de tekstlige beskrivelsene av selve aktivitetene.

Siste utgave i rekken, BSIMM6, ble offentliggjort for en drøy uke siden. Fans av dypdykkserien kan puste ut; det er bare små endringer i de tekstlige beskrivelsene av selve aktivitetene.

Dypdykk i BSIMM del 12 – Software Environment

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til det siste avsnittet, nemlig Software Environment eller «Programvaremiljø» som vi har kalt det på norsk.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til det siste avsnittet, nemlig Software Environment eller «Programvaremiljø» som vi har kalt det på norsk.

I vår modenhetsstudie av programvaresikkerhet i offentlige virksomheter fant vi at de aller fleste hadde god tiltro til egen modenhet på dette feltet. Dette er ikke overraskende, ettersom det stort sett dreier seg om tradisjonelle mekanismer for sikring av datamaskiner og nettverk, noe som i langt større grad er en del av vanlig praksis enn det programvaresikkerhet er.

Dypdykk i BSIMM del 11 – Security Testing

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Security Testing, eller «Sikkerhetstesting».

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Security Testing, eller «Sikkerhetstesting».

Hovedmålet for praksisen Sikkerhetstesting er kvalitetskontroll som gjøres i løpet av utviklingssyklusen. De som utfører sikkerhetstesting må sørge for at sikkerhetsfeil oppdages og korrigeres. Programvaresikkerhetsgruppen (SSG) må sørge for at standarder blir fulgt og at godkjente sikkerhetsmekanismer gjenbrukes.

Dypdykk i BSIMM del 10 – Penetration Testing

I vår modenhetsstudie av programvaresikkerhet i offentlige virksomheter pekte penetreringstesting seg ut som en aktivitet som generelt sett ikke gjøres som en del av utviklingen – dette er overraskende når man tenker på hvor mange verktøy som er fritt tilgjengelige. Noen kunne hevde at den jevne utvikler ikke har tilstrekkelig kompetanse til å drive penetreringstesting, men vårt svar er at da er det på tide at de lærer seg noen nye triks!

I vår modenhetsstudie av programvaresikkerhet i offentlige virksomheter pekte penetreringstesting seg ut som en aktivitet som generelt sett ikke gjøres som en del av utviklingen – dette er overraskende når man tenker på hvor mange verktøy som er fritt tilgjengelige. Noen kunne hevde at den jevne utvikler ikke har tilstrekkelig kompetanse til å drive penetreringstesting, men vårt svar er at da er det på tide at de lærer seg noen nye triks!

Dypdykk i BSIMM del 9 – Code Review

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Code Review, eller kodegjennomgang.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Code Review, eller kodegjennomgang.

Hovedmålet for praksisen «Kodegjennomgang» er kvalitetskontroll. De som utfører kodegjennomgang må sørge for at sikkerhetsfeil oppdages og korrigeres. SSG må sørge for at standarder blir fulgt og at godkjente sikkerhetsmekanismer gjenbrukes.

Dypdykk i BSIMM del 8 – Architecture Analysis

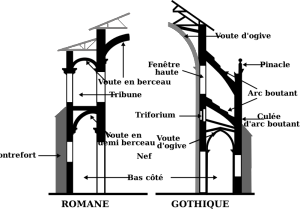

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Architecture Analysis, eller Arkitekturanalyse.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Architecture Analysis, eller Arkitekturanalyse.

Hovedmålet for praksisen Arkitekturanalyse er kvalitetskontroll. De som utfører arkitekturanalyse må sørge for at strukturelle sikkerhetsfeil oppdages og korrigeres. Programvarearkitekter må sørge for at standarder følges, og at godkjente sikkerhetsløsninger gjenbrukes.

Dypdykk i BSIMM del 7 – Standards and Requirements

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Standards and Requirements, eller Standarder og krav.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Standards and Requirements, eller Standarder og krav.

Hovedmålet for praksisen «Standarder og krav» er å lage retningslinjer for alle interessenter. Ledere og programvaresikkerhetsgruppen (SSG) må dokumentere programvaresikkerhetsvalg, og formidle dette materialet til alle som er involvert i livssyklusen for sikker programvareutvikling (SSDL), inkludert eksterne aktører.

Vitenskaplig sikkerhet i smidig utvikling

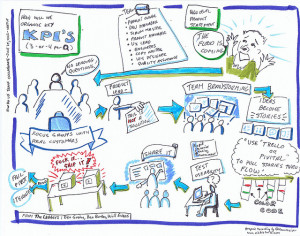

Vi har nettopp fått finansiert et nytt forskningsprosjekt av Norges Forskningsråd – prosjektet SoS-Agile skal utforske hvordan man kan ivareta informasjonssikkerhet under smidig utvikling.

Vi har nettopp fått finansiert et nytt forskningsprosjekt av Norges Forskningsråd – prosjektet SoS-Agile skal utforske hvordan man kan ivareta informasjonssikkerhet under smidig utvikling.

Transparens i skyen – hva mener brukerne?

På CLOSER-konferansen har jeg nylig presentert artikkelen «Cloud Provider Transparency – A View from Cloud Customers» forfattet av Daniela S. Cruzes og undertegnede. Artikkelen fikk «Best paper award«, og vi spanderer derfor på oss et lite sammendrag her:

På CLOSER-konferansen har jeg nylig presentert artikkelen «Cloud Provider Transparency – A View from Cloud Customers» forfattet av Daniela S. Cruzes og undertegnede. Artikkelen fikk «Best paper award«, og vi spanderer derfor på oss et lite sammendrag her:

Nettskyen kommer med mange fordeler, men bekymringer rundt sikkerhet og personvern gjør at mange potensielle brukere vegrer seg. I prosjektet A4Cloud argumenterer vi for at Accountability (som vi fortsatt ikke har noe godt norsk ord for) kan være det som skal til for å døyve bekymringene.

Dypdykk i BSIMM del 6 – Security Features & Design

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Security Features & Design, eller sikkerhetsfunksjonalitet og design. En «feature» er kanskje egentlig heller en egenskap, men i de fleste tilfeller dreier det seg om funksjonalitet, så vi kjører videre med det.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Security Features & Design, eller sikkerhetsfunksjonalitet og design. En «feature» er kanskje egentlig heller en egenskap, men i de fleste tilfeller dreier det seg om funksjonalitet, så vi kjører videre med det.

Hovedmålet for denne praksisen er etablering av tilpasset kunnskap om sikkerhetsegenskaper, rammeverk og mønster. Den tilpassede kunnskapen må drive arkitektur- og komponent-beslutninger.

Dypdykk i BSIMM del 5 – Strategy and Metrics

I vår serie om innebygd målbar sikkerhet og BSIMM, skal vi denne gangen skal vi se nærmere på Strategy & Metrics, eller Strategi og Måling. I følge vår undersøkelse blant 20 norske offentlige virksomheter, er dette noe vi er rimelig dårlige på her på berget. Hvorfor?

Dypdykk i BSIMM del 4 – Training

Hvordan kan du vite at du håndterer en oppgave hvis du aldri har gjort den før? Opplæring er svaret, og Øvelse gjør mester – og den som tror at han er ferdig utlært, er ikke utlært, men ferdig. Programvaresikkerhetsgruppen (SSG) spiller en viktig rolle her!

Hvordan kan du vite at du håndterer en oppgave hvis du aldri har gjort den før? Opplæring er svaret, og Øvelse gjør mester – og den som tror at han er ferdig utlært, er ikke utlært, men ferdig. Programvaresikkerhetsgruppen (SSG) spiller en viktig rolle her!

I vår serie om innebygd målbar sikkerhet og BSIMM, skal vi denne gangen skal vi se nærmere på Training, eller opplæring og øvelser. Hovedmålene for denne praksisen er å utdanne en kunnskapsrik arbeidsstokk og rette opp feil i prosesser. Arbeidsstokken må ha rolle-basert kunnskap som spesifikt inkluderer ferdighetene som kreves for å utføre deres SSDL-aktiviteter på en hensiktsmessig måte. Opplæringen må omfatte spesifikk informasjon om rotårsaker til feil som oppdages i prosessaktiviteter og resultater.

Hvordan står det til med programvaresikkerheten i norske offentlige virksomheter?

På oppdrag fra Difi har vi har fått 20 offentlige virksomheter til å fylle ut en egenerklæring om hvilke programvaresikkerhets-aktiviteter de utfører som en del av sine egne systemutviklingsprosesser.

På oppdrag fra Difi har vi har fått 20 offentlige virksomheter til å fylle ut en egenerklæring om hvilke programvaresikkerhets-aktiviteter de utfører som en del av sine egne systemutviklingsprosesser.

Det offentlige gjennomfører en rekke digitaliseringsprosjekter, og utfører dermed mange aktiviteter knyttet til utvikling og anskaffelse av nye digitale løsninger. For at disse løsningene skal kunne håndtere de digitale sikkerhetstruslene, er det viktig at det jobbes systematisk med sikkerhet i utviklingsprosessen.

Sommerens vakreste eventyr

Falske basestasjoner – hvordan er det mulig?

På Sikkerhetskonferansen 2015 arrangert av Nasjonal Sikkerhetsmyndighet holdt jeg et innlegg om hvordan det er mulig å opprette falske GSM basestasjoner og hvorfor ting fungerer slik de gjør. I dette blogginnlegget skal jeg kort innom historikken til GSM-standarden for mobiltelefoni, beskrive hvilke enheter som inngår i et GSM nettverk, og hva som skjer når du ringer i en mobiltelefon. Deretter blir det litt konkrete detaljer om falske basestasjoner, og noen betraktninger rundt hvilke valg vi tar når vi kommuniserer – hvordan vi forholder oss til sikkerhet kontra brukervennlighet.

På Sikkerhetskonferansen 2015 arrangert av Nasjonal Sikkerhetsmyndighet holdt jeg et innlegg om hvordan det er mulig å opprette falske GSM basestasjoner og hvorfor ting fungerer slik de gjør. I dette blogginnlegget skal jeg kort innom historikken til GSM-standarden for mobiltelefoni, beskrive hvilke enheter som inngår i et GSM nettverk, og hva som skjer når du ringer i en mobiltelefon. Deretter blir det litt konkrete detaljer om falske basestasjoner, og noen betraktninger rundt hvilke valg vi tar når vi kommuniserer – hvordan vi forholder oss til sikkerhet kontra brukervennlighet.

Sikkerhetstoppmøte i Trondheim 12. mars

Torsdag 12. mars arrangerer ISF, ISACA, og Dataforeningen felles medlemsmøte i Trondheim. Møtet finner sted på DIGS, Olav Tryggvasons gate 30. http://www.digs.no/

Torsdag 12. mars arrangerer ISF, ISACA, og Dataforeningen felles medlemsmøte i Trondheim. Møtet finner sted på DIGS, Olav Tryggvasons gate 30. http://www.digs.no/

Sett av ettermiddagen, og møt opp!

Dypdykk i BSIMM del 3 – Compliance & Policy

«Security Policy» er et av mange ord som ikke har en fullgod norsk oversettelse, noe som medfører at mange bruker bastard-begrepet «sikkerhets-policy». Muligens kan man oversette det med «sikkerhetsinstrukser og strategi», men jeg er usikker på om det treffer helt (noen foreslo nettopp «sikkerhetsretningslinjer» – det er kanskje bedre).

«Security Policy» er et av mange ord som ikke har en fullgod norsk oversettelse, noe som medfører at mange bruker bastard-begrepet «sikkerhets-policy». Muligens kan man oversette det med «sikkerhetsinstrukser og strategi», men jeg er usikker på om det treffer helt (noen foreslo nettopp «sikkerhetsretningslinjer» – det er kanskje bedre).

I vår serie om innebygd målbar sikkerhet og BSIMM, skal vi denne gangen skal vi se nærmere på «Compliance and Policy», som vi forsøksvis kunne oversette med «Etterlevelse av regler og retningslinjer».

Med BSIMM på øret

Synes du det er vanskelig å få tak på hva BSIMM er for noe? Gary McGraw laget for noen år siden er serie podcaster hvor han intervjuet representanter fra et knippe virksomheter som hadde deltatt i den første BSIMM-studien. Hør hva ekspertene har å si, og bli venn med begreper som «SSG» og «the satellite»!

Synes du det er vanskelig å få tak på hva BSIMM er for noe? Gary McGraw laget for noen år siden er serie podcaster hvor han intervjuet representanter fra et knippe virksomheter som hadde deltatt i den første BSIMM-studien. Hør hva ekspertene har å si, og bli venn med begreper som «SSG» og «the satellite»!