Tirsdag 16/9 arrangerer vi nok et meetup på Krambua i samarbeid mellom Cloud Security Alliance Norge og Dataforeningen; temaet denne gangen er håndtering av sikkerhetshendelser i nettskyen.

Tirsdag 16/9 arrangerer vi nok et meetup på Krambua i samarbeid mellom Cloud Security Alliance Norge og Dataforeningen; temaet denne gangen er håndtering av sikkerhetshendelser i nettskyen.

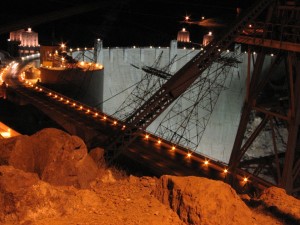

Hvorfor driver vi og maser om personvern i Smart Grid?

Smarte strømmålere vil samle svært mye informasjon om hver enkelt husstand. Det vil være mulig å se når noen er hjemme og borte, hvilke apparater som finnes i boligen, forbruksmønster, og døgnrytme.

- Hvem har tilgang til opplysningene som samles inn?

- Hva kan opplysningene rettmessig benyttes til?

- Hva kan uvedkommende benytte opplysningene til?

- Hvordan sikres opplysningene?

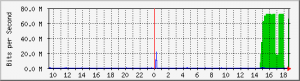

DDoS – ikke bare stammespråk

Denne sommeren var det flere som fikk ferien forstyrret av en 17-årig bergenser som moret seg med å gjennomføre et såkalt distribuert tjenestenektangrep (DDoS) mot firma som Telenor og DnB. Nå på tampen av ferien kunne det kanskje passe å se litt nærmere på hvordan et slikt angrep egentlig fungerer?

Denne sommeren var det flere som fikk ferien forstyrret av en 17-årig bergenser som moret seg med å gjennomføre et såkalt distribuert tjenestenektangrep (DDoS) mot firma som Telenor og DnB. Nå på tampen av ferien kunne det kanskje passe å se litt nærmere på hvordan et slikt angrep egentlig fungerer?

Interessert i nettsky? Få litt påfyll før ferien!

Hvem er vakrest i landet her?

I forrige måned deltok vi på vårens vakreste eventyr, men nå er det blitt sommer, og vi har tro på at CSA Norges Sommerkonferanse i Oslo den 17. juni også kan bli et tiltalende arrangement!

I forrige måned deltok vi på vårens vakreste eventyr, men nå er det blitt sommer, og vi har tro på at CSA Norges Sommerkonferanse i Oslo den 17. juni også kan bli et tiltalende arrangement!

Jeg skal bidra med foredraget “Tools for accountability in the cloud: When not all of your problems look like nails” , hvor jeg skal si litt mer om verktøyene som utvikles i EU-prosjektet A4Cloud. Programmet omfatter ellers Quentyn Taylor (Canon Europe), Peter Flem (Steria), Thom Langford (Sapient) og den alltid like inspirerende Mo Amin. Etter de faglige innslagene forflytter vi oss til taket av Postgirobygget, hvor det blir lett servering og forfriskninger.

IT og Prosesskontroll: Løver og sebraer

Denne uken presenterte jeg artikkelen Information Security Incident Management:Planning for Failure ved IMF-konferansen i Münster. Mesteparten av resultatene som ble presentert er allerede beskrevet i et tidligere blogginnlegg, så i stedet for å kjede leserne med gjentagelser, tenkte jeg at jeg skulle fokusere litt på en problemstilling som kompliserer arbeidet med informasjonssikkerhet i prosesskontrollmiljøer.

Denne uken presenterte jeg artikkelen Information Security Incident Management:Planning for Failure ved IMF-konferansen i Münster. Mesteparten av resultatene som ble presentert er allerede beskrevet i et tidligere blogginnlegg, så i stedet for å kjede leserne med gjentagelser, tenkte jeg at jeg skulle fokusere litt på en problemstilling som kompliserer arbeidet med informasjonssikkerhet i prosesskontrollmiljøer.

Noen kjappe anbefalinger om risikoanalyse

I dag holdt jeg et kort innlegg på NEF Teknisk Møte her i Trondheim, hvor jeg presenterte noen resultater fra DeVID-prosjektet.

- Aktivitetsliste for gjennomføring av analysen

- Konsekvensdimensjoner og konsekvensklasser

- Sannsynlighetsdimensjoner

- Kort beskrivelse av relevante standarder

- Støtte til kartlegging av informasjonsverdier

- Liste over hendelsestyper

- Hendelsestyper/uønskede hendelser i AMS

- Liste over interessenter

- Typiske sårbarheter og svakheter i IKT-systemer

- Kort beskrivelse av relevante tiltak

Innebygd sikkerhet i programvare – Dypdykk i BSIMM (del 0)

På utallige oppfordringer skal vi fremover bruke litt tid på å beskrive detaljene i Building Security In Maturity Model. BSIMM er et rammeverk med mål og aktiviteter som brukes i for å integrere sikkerhet i programvare mens den bygges, basert på praksiser som faktisk er i bruk. I Charles Dickens’ ånd gjør vi det som en føljetong, men ettersom verden har gått litt framover siden Pickwick-klubben, hadde vi tenkt å la dere lesere få være med å bestemme rekkefølgen på det som presenteres.

På utallige oppfordringer skal vi fremover bruke litt tid på å beskrive detaljene i Building Security In Maturity Model. BSIMM er et rammeverk med mål og aktiviteter som brukes i for å integrere sikkerhet i programvare mens den bygges, basert på praksiser som faktisk er i bruk. I Charles Dickens’ ånd gjør vi det som en føljetong, men ettersom verden har gått litt framover siden Pickwick-klubben, hadde vi tenkt å la dere lesere få være med å bestemme rekkefølgen på det som presenteres.

Helsedata i skyen – friskt tiltak, eller helt sykt?

Sommerjobb om skysikkerhet

Informasjonssikkerhet i kraftbransjen – hva er de største utfordringene framover?

God Jul!

Da er sikkerhetsåret 2013 over, i hvert fall for oss. Vi kommer sterkt tilbake med nye blogginnlegg på nyåret, men i mellomtiden minner vi om at juletiden er høysesong for Phisking (eller Phishing som det heter på utenlandsk). Vær derfor skeptisk til å åpne zip-filer fra ukjente avsendere, aldri logg deg inn i nettbanken ved å klikke på lenker i epost, og innse at nigerianske prinser eller prinsesser med millioner de ikke vet hva de skal gjøre med neppe har tenkt å dele dem med akkurat deg! Som alltid før: Hvis det høres for godt ut til å være sant, er det akkurat det.

Årets kalendergave

Sikkerhetsmiljøet i Norge er ikke kjempestort, men likevel erfarer vi at det tidvis er vanskelig å unngå at man planlegger kolliderende arrangementer i en og samme by (spesielt hvis byen heter Oslo). Som et del av vårt engasjement i CSA Norge, har vi lansert et initiativ for å få til en felles arrangementskalender for hele landet.

Transatlantic Science Week – verdens korteste uke

Vi deltok denne uken på Transatlantic Science Week som ble arrangert av den norske ambassaden, Forskningsrådet, Kunnskapsdepartementet og Justisdepartementet i Washington DC 12.-13. november.

Når det snør fra nettskyen: Sikkerhet i en post-PRISM-verden

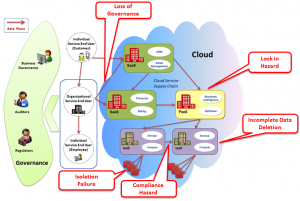

En av utfordringene i nettskyen er lange og kompliserte leverandørkjeder som gjør det vanskelig å vite hvor dataene er på et hvert tidspunkt, og tilsvarende vanskelig å stille noen til ansvar dersom uønskede hendelser inntreffer.

En av utfordringene i nettskyen er lange og kompliserte leverandørkjeder som gjør det vanskelig å vite hvor dataene er på et hvert tidspunkt, og tilsvarende vanskelig å stille noen til ansvar dersom uønskede hendelser inntreffer.

Innebygd sikkerhet og modenhet

The Building Security In Maturity Model (BSIMM) er et forsøk på å måle hvordan bedrifter jobber med programvaresikkerhet. Å måle sikkerheten til et gitt program er vanskelig, så BSIMM prøver i stedet å gi et bilde på hvilke aktiviteter innenfor sikker programvareutvikling forskjellige virksomheter bedriver. BSIMM gir ikke noe fasitsvar, men kan gi en indikasjon på hvordan man ligger an sammenlignet med “bedrifter vi liker å sammenligne oss med”.

(BSIMM) er et forsøk på å måle hvordan bedrifter jobber med programvaresikkerhet. Å måle sikkerheten til et gitt program er vanskelig, så BSIMM prøver i stedet å gi et bilde på hvilke aktiviteter innenfor sikker programvareutvikling forskjellige virksomheter bedriver. BSIMM gir ikke noe fasitsvar, men kan gi en indikasjon på hvordan man ligger an sammenlignet med “bedrifter vi liker å sammenligne oss med”.

Veiledning: Sikkerhet og sårbarhet i driftskontrollsystemer i VA-anlegg

Utfordringer for ansvarliggjøring i nettskyen

Ingen skytjeneste kan ses på som en isolert øy; skytjenester befinner seg i et økosystem hvor alle delene interagerer og er avhengige av hverandre. Utfordringene for ansvarlighet (accountability) i nettskyen henger delvis sammen med de komplekse leverandørkjedene i dette økosystemet, hvor Software-as-a-Service (SaaS) applikasjonen som brukeren forholder seg til kan være basert på en annen leverandørs Platform-as-a-Service (PaaS) løsning, som igjen kjører på nok en annen leverandørs Infrastructure-as-a-Service (IaaS) variant. Et veldig enkelt eksempel på dette er DropBox, som faktisk er implementert ved hjelp av Amazon Web Services.

Ingen skytjeneste kan ses på som en isolert øy; skytjenester befinner seg i et økosystem hvor alle delene interagerer og er avhengige av hverandre. Utfordringene for ansvarlighet (accountability) i nettskyen henger delvis sammen med de komplekse leverandørkjedene i dette økosystemet, hvor Software-as-a-Service (SaaS) applikasjonen som brukeren forholder seg til kan være basert på en annen leverandørs Platform-as-a-Service (PaaS) løsning, som igjen kjører på nok en annen leverandørs Infrastructure-as-a-Service (IaaS) variant. Et veldig enkelt eksempel på dette er DropBox, som faktisk er implementert ved hjelp av Amazon Web Services.

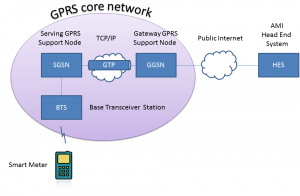

Hvor sikkert er egentlig GPRS?

Mange Avanserte Måle- og Styringssystemer (AMS) som nå rulles ut i den norske kraftbransjen baserer seg på GPRS-kommunikasjon i mobilnettet. Hvor sikkert er egentlig dette? Var det ikke slik at GSM-kryptering er plukk råtten? Hvilken konsekvens har dette for GPRS? Dette går vi inn på i en artikkel som presenteres under CD-ARES-konferansen i Regensburg denne uka.

Mange Avanserte Måle- og Styringssystemer (AMS) som nå rulles ut i den norske kraftbransjen baserer seg på GPRS-kommunikasjon i mobilnettet. Hvor sikkert er egentlig dette? Var det ikke slik at GSM-kryptering er plukk råtten? Hvilken konsekvens har dette for GPRS? Dette går vi inn på i en artikkel som presenteres under CD-ARES-konferansen i Regensburg denne uka.