Slik sikrer du bedriften mot cyberangrep

Hvem av oss kommer til å bli angrepet av hackere i morgen? Eller – hvem av oss er allerede under angrep? Hvis du har en litt defensiv, strutsehode-i-sanda-tilnærming til sikkerhetstrusselen, så håper jeg med denne teksten å snu tankegangen din til en offensiv, «dette tar vi styringen på»-holdning når det kommer til sikkerhetsarbeidet der du jobber.

Hendelseshåndtering, kryptografi, og tilfellet WPA3 vs. TLS

Hendelseshåndtering er et begrep som vanligvis  brukes ved datainnbrudd, men i en mer generell betydning omfatter det håndterings- og oppfølgingsrespons for enhver sikkerhetshendelse, inkludert håndtering av nyoppdagede sårbarheter i kritiske systemer. Hvordan ser hendelseshåndtering ut i tilfelle angrep på underliggende kryptografiske protokoller som brukes i verdensomspennende nettverk? Og enda viktigere, hvordan bør det se ut?

brukes ved datainnbrudd, men i en mer generell betydning omfatter det håndterings- og oppfølgingsrespons for enhver sikkerhetshendelse, inkludert håndtering av nyoppdagede sårbarheter i kritiske systemer. Hvordan ser hendelseshåndtering ut i tilfelle angrep på underliggende kryptografiske protokoller som brukes i verdensomspennende nettverk? Og enda viktigere, hvordan bør det se ut?

Årets sikkerhetsmåned blir en lek!

Vi synes at alle burde få muligheten til å lære å spille Protection Poker, så vårt bidrag til Sikkerhetsmåneden er å tilby kurs.

Vi synes at alle burde få muligheten til å lære å spille Protection Poker, så vårt bidrag til Sikkerhetsmåneden er å tilby kurs.

Siden dette er en nasjonal dugnad, koster det bare 1000 kroner som går uavkortet til utvikling av Sikkerhetsmåneden.

STOP-IT – sikkerhet i vannbransjen

Også hackere tar lunsjpause

Det blir stadig vanligere å outsource datadrift til såkalte Managed Service Providers (MSP’er). En fersk rapport fra PwC UK og BAE Systems ser på målrettede dataangrep mot MSP’er, hvor spesielt en kinesisk hackergruppe, APT10, mistenkes å stå bak. Formålet med disse angrepene er å få tak i dataene som MSP’ene oppbevarer for kundene sine. Et vellykket angrep kan ramme tusenvis av kunder over hele verden.

Det blir stadig vanligere å outsource datadrift til såkalte Managed Service Providers (MSP’er). En fersk rapport fra PwC UK og BAE Systems ser på målrettede dataangrep mot MSP’er, hvor spesielt en kinesisk hackergruppe, APT10, mistenkes å stå bak. Formålet med disse angrepene er å få tak i dataene som MSP’ene oppbevarer for kundene sine. Et vellykket angrep kan ramme tusenvis av kunder over hele verden.

Sløyfer og slips i ROS analyser

De fleste av dere er allerede godt kjent med risiko og sårbarhetsanalyser (ROS analyse). I dag beskriver vi et verktøy som ofte brukes for risiko og sårbarhetsanalyse innen samfunnssikkerhet, og ser på hvordan den samme metoden kan brukes fra et informasjonssikkerhetsperspektiv.

Husk å tenke på informasjonssikkerhet når du «sourcer»!

På lørdag hadde jeg og min kollega, Nils Brede Moe, en kronikk i Dagens Næringsliv om ulike skjulte kostnader man bør være klar over når man flytter hele eller deler av virksomheten til lavkostland. Informasjonssikkerhet, eller mangel på sådan, er nettopp en slik kostnadsrisiko mange bedrifter undervurderer.

På lørdag hadde jeg og min kollega, Nils Brede Moe, en kronikk i Dagens Næringsliv om ulike skjulte kostnader man bør være klar over når man flytter hele eller deler av virksomheten til lavkostland. Informasjonssikkerhet, eller mangel på sådan, er nettopp en slik kostnadsrisiko mange bedrifter undervurderer.

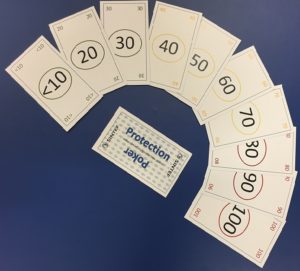

Protection Poker: Spill deg til bedre programvaresikkerhet!

Prof. Laurie Williams og hennes gruppe ved North Carolina State University har utviklet en enkel, rask og engasjerende måte å vurdere risiko på spesielt for smidige utviklingsteam: Protection Poker! I dette innlegget vil vi fortelle hvordan man kan starte å spille Protection Poker, samt noe om bakgrunnen for spillet og hvilke erfaringer som ble gjort da Laurie og hennes team testet spillet i Red Hat IT.

Prof. Laurie Williams og hennes gruppe ved North Carolina State University har utviklet en enkel, rask og engasjerende måte å vurdere risiko på spesielt for smidige utviklingsteam: Protection Poker! I dette innlegget vil vi fortelle hvordan man kan starte å spille Protection Poker, samt noe om bakgrunnen for spillet og hvilke erfaringer som ble gjort da Laurie og hennes team testet spillet i Red Hat IT.

Risikovurdering eller sjekkliste – hva er best?

Samme hvor gjerne vi måtte ønske oss sikre systemer, så er det i praksis umulig å forhindre alle sikkerhetsfeil. Man har begrenset med tid, penger og ekspertise, og man trenger systemer som er enkle å bruke og vedlikeholde. Spørsmålet man da trenger svar på er hvor mye sikkerhet man skal ha, og hvor man skal satse de sikkerhetsressursene man har.

Det finnes generelt to hovedtilnærminger til å bestemme hvilket nivå man skal legge seg på angående sikkerhet, og hvilke tiltak man skal prioritere:

- en risiko-basert tilnærming

- overholdelse av regler og god praksis (compliance)

Disse er ikke i direkte motsetning. Som eksempel så vil man gjerne ta hensyn til regler og god praksis i vurdering av risiko, og god praksis innebærer gjerne at man har oversikt over risiko. Men hvilken av disse hovedtilnærmingene man vektlegger sterkest påvirker hvordan man jobber med sikkerhet, og de har begge sine fordeler og ulemper. Kort sagt så vil en risiko-basert tilnærming være bedre for å oppnå kostnadseffektiv sikkerhet, men det krever mer kompetanse enn om man går for sjekkliste-versjonen av sikkerhet. Vi vil nå forklare dette nærmere.

Safe Harbour underkjent

Tirsdag 6. oktober utstedte EU-domstolen en pressemelding om Safe Harbour-ordningen fra juli 2000: «[…] Domstolen erklærer Safe Harbour-beslutningen [av kommisjonen i 2000] ugyldig». Beslutningen ønskes velkommen av forbrukerorganisasjoner, men reiser en del spørsmål for bedrifter som benytter seg av amerikanske netttjenester.

Tirsdag 6. oktober utstedte EU-domstolen en pressemelding om Safe Harbour-ordningen fra juli 2000: «[…] Domstolen erklærer Safe Harbour-beslutningen [av kommisjonen i 2000] ugyldig». Beslutningen ønskes velkommen av forbrukerorganisasjoner, men reiser en del spørsmål for bedrifter som benytter seg av amerikanske netttjenester.

Sikkerhet og robusthet i IKT-systemer

Norge er i dag fullstendig avhengig av IKT. For at våre IKT-systemer skal fungere er det nødvendig at de er både beskyttet (sikre) og at de fungerer (robuste). Selv om disse to aspektene er like viktige så er de fleste av oss i praksis opptatt av kun det ene eller det andre. ![]() Sikkerhetsfolk tenderer til å fokusere på hvordan unngå at sårbarheter kan utnyttes for å angripe et system, og ignorerer ofte andre aspekter som responstid, oppetid og effekten av fysiske feil som kan oppstå i underliggende infrastruktur. Pålitelighetsfolk tenderer til å bara se på tilfeldige feil som oppstår i programvare og maskinvare, og ignorerer dermed konsekvenser av angrep og ondsinnede handlinger.

Sikkerhetsfolk tenderer til å fokusere på hvordan unngå at sårbarheter kan utnyttes for å angripe et system, og ignorerer ofte andre aspekter som responstid, oppetid og effekten av fysiske feil som kan oppstå i underliggende infrastruktur. Pålitelighetsfolk tenderer til å bara se på tilfeldige feil som oppstår i programvare og maskinvare, og ignorerer dermed konsekvenser av angrep og ondsinnede handlinger.

Sjekkliste for sikkerhet i skytjenester

Vi har publisert en rapport som kan være til hjelp for deg som vurderer å ta i bruk nettskyen!

Vi har publisert en rapport som kan være til hjelp for deg som vurderer å ta i bruk nettskyen!

Rapporten «Cloud Security Requirements» (som du laster ned gratis her) inneholder nemlig en sjekkliste som du kan bruke til å evaluere sikkerhet og personvern i offentlige nettskytjenester, og til å stille krav.

Sjekklisten benytter vi selv i forbindelse med risikoanalyser av IT-systemer/applikasjoner, og nå vil vi gjerne at enda flere tar den i bruk.

Forsikre eller ikke?

Cyber-forsikring er i ferd med å bli et aktuelt produkt på det nordiske markedet, etter å ha vært tilbudt av utenlandske aktører en tid – særlig i USA. Men hvordan vurderer man om forsikring er noe som passer for sin virksomhet?

Bli med på seminar om risiko og forsyningssikkerhet i det kombinerte IKT- og kraftsystemet

Velkommen til seminar 16. desember på Gardermoen kl. 10.00 til 16.00! SINTEF inviterer til et seminar om driftssikkerhet i kraftnettet, med hovedvekt på gjensidige avhengigheter mellom kraftnettet og IKT-systemer for vern, kontroll og automatisering. Seminaret er tverrfaglig og vi inviterer aktører fra både kraft- og IKT-miljøer til å delta. SINTEF Energi og SINTEF IKT står sammen som arrangører.

Støtte til risikoanalyse av AMS og tilgrensende systemer

Vi har nylig utgitt en veiledning til hvordan en risikoanalyse av AMS og tilgrensende IT-systemer kan gjennomføres når fokus for analysen skal være informasjonssikkerhet og personvern. Veiledningen inneholder sjekklister og anbefalinger. Vi har valgt å bygge på en metode som mange nettselskaper er kjent med fra før, og som anbefales av NVE og Energi Norge.

Vi har nylig utgitt en veiledning til hvordan en risikoanalyse av AMS og tilgrensende IT-systemer kan gjennomføres når fokus for analysen skal være informasjonssikkerhet og personvern. Veiledningen inneholder sjekklister og anbefalinger. Vi har valgt å bygge på en metode som mange nettselskaper er kjent med fra før, og som anbefales av NVE og Energi Norge.

Cyberforsikring for alle penga

Informasjonssikkerhet er ikke bare et rent teknisk område, men må sees i sammenheng med økonomiske insentiver; hvor mye og hvilken type sikkerhet lønner seg? I dag velger mange bedrifter bevisst bort anerkjente sikkerhetsmekanismer fordi det rett og slett er billigere å ta støyten av et angrep, men grunnlaget for å ta slike valg er i de fleste tilfeller tynt. I andre tilfeller brukes enorme summer på sikkerhet som strengt tatt ikke er nødvendig (markedet for sikkerhetsprodukter og tjenester bare i Europa ligger på €4,6 milliarder årlig [1]). For å adressere økonomisk risiko ved dataangrep mot IT-systemer har både små og store bedrifter begynt å ty til spesielle forsikringer mot dette [2].

Informasjonssikkerhet er ikke bare et rent teknisk område, men må sees i sammenheng med økonomiske insentiver; hvor mye og hvilken type sikkerhet lønner seg? I dag velger mange bedrifter bevisst bort anerkjente sikkerhetsmekanismer fordi det rett og slett er billigere å ta støyten av et angrep, men grunnlaget for å ta slike valg er i de fleste tilfeller tynt. I andre tilfeller brukes enorme summer på sikkerhet som strengt tatt ikke er nødvendig (markedet for sikkerhetsprodukter og tjenester bare i Europa ligger på €4,6 milliarder årlig [1]). For å adressere økonomisk risiko ved dataangrep mot IT-systemer har både små og store bedrifter begynt å ty til spesielle forsikringer mot dette [2].

Informasjonssikkerhet – hvor trykker skoen?

SINTEF har, på oppdrag fra Difi, kartlagt behovet hos statsforvaltningen når det gjelder støtte til arbeidet med informasjonssikkerhet. Kartleggingen ble gjennomført ved hjelp av fokusgrupper der til sammen 18 virksomheter var representert. Gruppene diskuterte hvordan informasjonssikkerhetsarbeidet gjøres i dag, samt hvilke behov de ser framover. I tillegg ble det gjennomført en spørreundersøkelse knyttet til bruk av styringssystem for informasjonssikkerhet. Kartleggingen er ment som et grunnlag for Difi til å gjøre prioriteringer i deres arbeid.

SINTEF har, på oppdrag fra Difi, kartlagt behovet hos statsforvaltningen når det gjelder støtte til arbeidet med informasjonssikkerhet. Kartleggingen ble gjennomført ved hjelp av fokusgrupper der til sammen 18 virksomheter var representert. Gruppene diskuterte hvordan informasjonssikkerhetsarbeidet gjøres i dag, samt hvilke behov de ser framover. I tillegg ble det gjennomført en spørreundersøkelse knyttet til bruk av styringssystem for informasjonssikkerhet. Kartleggingen er ment som et grunnlag for Difi til å gjøre prioriteringer i deres arbeid.

Noen kjappe anbefalinger om risikoanalyse

I dag holdt jeg et kort innlegg på NEF Teknisk Møte her i Trondheim, hvor jeg presenterte noen resultater fra DeVID-prosjektet.

- Aktivitetsliste for gjennomføring av analysen

- Konsekvensdimensjoner og konsekvensklasser

- Sannsynlighetsdimensjoner

- Kort beskrivelse av relevante standarder

- Støtte til kartlegging av informasjonsverdier

- Liste over hendelsestyper

- Hendelsestyper/uønskede hendelser i AMS

- Liste over interessenter

- Typiske sårbarheter og svakheter i IKT-systemer

- Kort beskrivelse av relevante tiltak

Nytt whitepaper: Sikkerhetsutfordringer og -muligheter i nettskyen

Vil du ha hjelp med å unngå alvorlige feil når du velger leverandør av din nye cloud-tjeneste?

Vil du ha hjelp med å unngå alvorlige feil når du velger leverandør av din nye cloud-tjeneste?

Telenor Research og SINTEF har nå publisert et whitepaper som hjelper deg å gå klar av de viktigste fallgruvene.

Whitepaperet kan du laste ned fra Telenor sine nettsider.