I de illegale markedsplassene på det mørke nettet selges det digitale varer og tjenester for dataangrep. Dette gjør at man ikke trenger å være noen dataekspert for å stå bak et angrep og nesten hvem som helst med ondsinnet motivasjon er dermed en potensiell trussel. Vi har studert tilbud og etterspørsel i dette markedet for å lete etter nye angrepstrender.

At NorSIS melder om

At NorSIS melder om

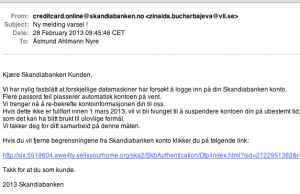

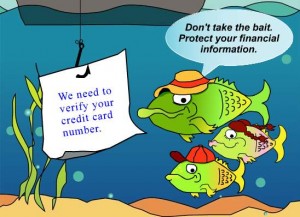

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.