I forrige uke poengterte vi at bedrifter dobbeltkommuniserer når de hevder å aldri be om brukernavn/passord i e-poster, men samtidig oppfordrer brukere til å klikke på linker i e-poster som (i alle fall indirekte) leder til innloggingssider. Nå har vi kommet til versjon 2.0 av slik dobbeltkommunikasjon.

I forrige uke poengterte vi at bedrifter dobbeltkommuniserer når de hevder å aldri be om brukernavn/passord i e-poster, men samtidig oppfordrer brukere til å klikke på linker i e-poster som (i alle fall indirekte) leder til innloggingssider. Nå har vi kommet til versjon 2.0 av slik dobbeltkommunikasjon.

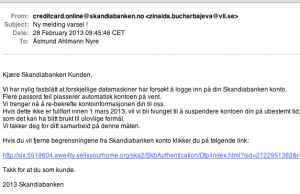

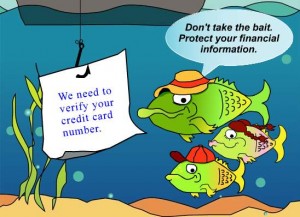

“Ikke bit på kroken” lyder det i et nyhetsbrev fra en ikke-navngitt bank i et forsøk på å få vanlige folk til å være skeptiske til phishing-eposter. Ironien er så slående at det gjør vondt.

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.