Høsten 2018 utførte vi en risikoanalyse på oppdrag fra NVE, hvor vi så på effekten av en fremtidig tettere integrering mellom AMS, DMS og SCADA-nettverk som brukes til å styre strømnettet. Bakteppet er flere kjente tilfeller av angrep mot SCADA-systemer i energisektoren, fra Stuxnet i 2010 via Dragonfly-kampanjen i 2014, angrepene mot det Ukrainske strømnettet i 2015 og 2016 (hhv. Blackenergy 3 og Industroyer), til Triton-angrepet i Saudi-Arabia i 2017. Alt tyder på at tettere integrasjon er noe som kommer, og at truslene er noe man må ta på alvor.

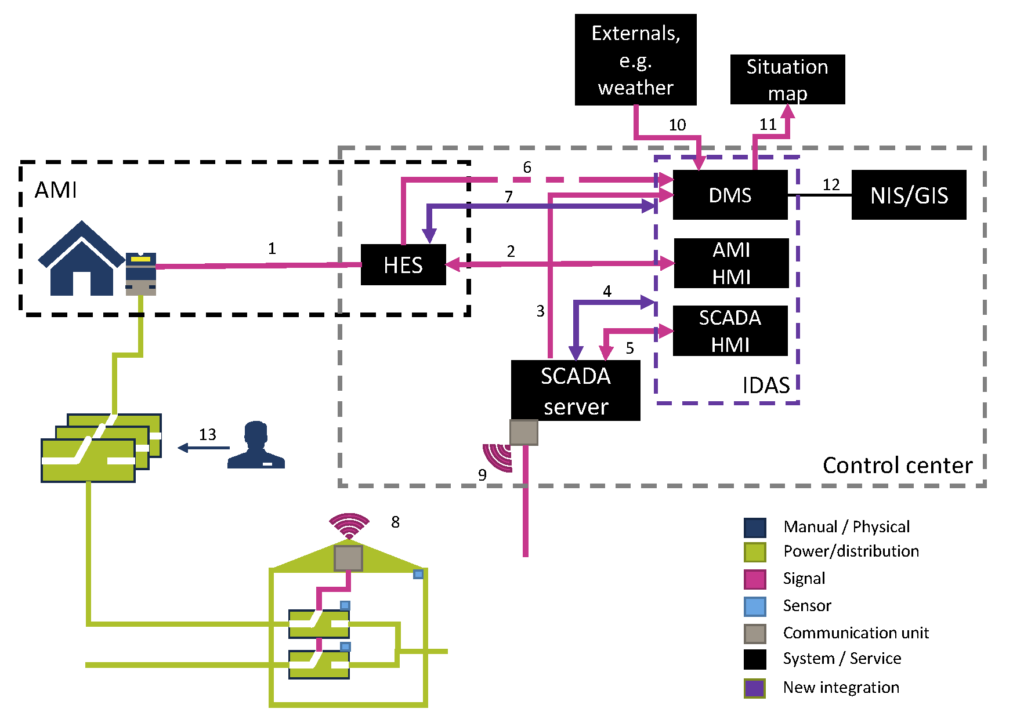

Vi ser for oss at det i nær fremtid vil tvinge seg frem et nytt integrert system som kombinerer funksjonene til DMS og MMI til AMS og SCADA. Vi har kalt denne tenkte komponenten for IDAS – Integrated DMS, AMI and SCADA (se figur over).

Vi har identifisert tre primære informasjonsverdier i det samlede systemet:

- SCADA-bryteroperasjoner

- SCADA-bryterstatus

- AMS-bryteroperasjoner

Vi har dessuten identifisert 15 sekundære informasjonsverdier som kan ha innvirkning på de primære verdiene.

Uønskede hendelser omfatter tilfeldige hendelser som lynnedslag og strømstans, generelle angrep som virusinfeksjon på MMI, samt målrettede angrep utført av dedikerte, velinformerte aktører. I rapporten har vi fokusert på generelle og målrettede angrep. Basert på en workshop gjennomført med representanter fra bransjen, og en påfølgende dokumentstudie, har vi identifisert 11 slike uønskede hendelser, og foretatt en skjønnsmessig vurdering av sannsynlighet og konsekvens for hver enkelt. Basert på denne vurderingen har vi identifisert to hendelser med høy risiko (H2: Falske kommandoer med bryteroperasjoner, og H7: Endring i IDAS som medfører SCADA bryteroperasjoner), samt to hendelser med middels høy risiko (H6: Rapportering av falsk bryterstatus, og H10: Bryteroperasjoner på gruppe husstander). Vi har i tillegg identifisert 13 ytterligere uønskede hendelser som nettselskapene må ta hensyn til ved en praktisk implementasjon.

Basert på denne analysen har vi laget en liste på 13 anbefalte tiltak:

- T1: Autentisering, integritets- og konfidensialitetsbeskyttelse av alle SCADA-meldinger (H1, H2, H6)

- T2: Sikre AMS bryterfunksjonalitet iht. NVE veileder (H9, H10)

- T3: Definere og håndheve prosedyrer og kriterier for tilgangskontroll til systemer og utstyr i IDAS (H7)

- T4: Uavhengige redundante kommunikasjonslinjer (H3, H5, H8)

- T5: Herding av SCADA-server (H4, H6)

- T6: Segmentering av SCADA-nettet (H3, H4, H5)

- T7: Brannmur mellom IDAS og omverdenen (H3, H4)

- T8: Inntrengningsdeteksjonsmekanismer på SCADA-server (H4)

- T9: Signering av all kode som skal installeres på SCADA (H11)

- T10: Kontinuerlig sårbarhetsskanning (Alle)

- T11: Penetrasjonstesting og “Red Team” (Alle)

- T12: Kun tilkoblinger fra hvitelistede kilder/aktører/systemer (Alle)

- T13: Sertifikater for sikring av kommunikasjon (H1, H2, H6, H9, H10, H11)

For å konkludere, så har rapporten presentert en rekke uønskede potensielle hendelser og forslag til mottiltak, men det er viktig å huske at dette er gjort på et overordnet nivå, og på et tenkt, ikke konkretisert system. Bransjen må bruke rapporten som et utgangspunkt for å gjøre egne risikovurderinger når konkrete systemer skal implementeres – og ikke glemme at sikkerhet ikke er noe man gjør en gang for alle, men som en kontinuerlig prosess!