Torsdag 6. oktober setter Inger Anne Tøndel endelig punktum for SINTEF-prosjektet SoS-Agile ved å forsvare sin doktorgradsavhandling “Prioritisation of security in agile software development projects”.

Maskinlæring – er det så fali’ a?

Maskinlæring later til å ha gjort fantastiske fremskritt på mange områder, noe som har ført til mye heseblesende pressedekning om «Kunstig Intelligens», hvor dyp læring har blitt opphøyet til noe som mest av alt minner om magi i offentlighetens øyne.

ConCERT – et sektorvist responsmiljø for bygg-, anleggs- og eiendomsbransjen?

I fjor høst foretok vi en utredning på vegne av Oslo Construction City Cluster AS, anført av OBOS, Statsbygg, AF-gruppen og Betonmast, for å se om det var grunnlag for å opprette et sektorvist responsmiljø (SRM) for Bygg-, Anleggs- og Eiendomsbransjen. Vi inviterte 24 bransjeaktører til videointervjuer på ca. en time, hvorav vi klarte å få til intervjuer med 7. Dessuten hadde vi tilsvarende intervjuer med 3 eksisterende SRMer, samt med en større leverandør av IT-tjenester.

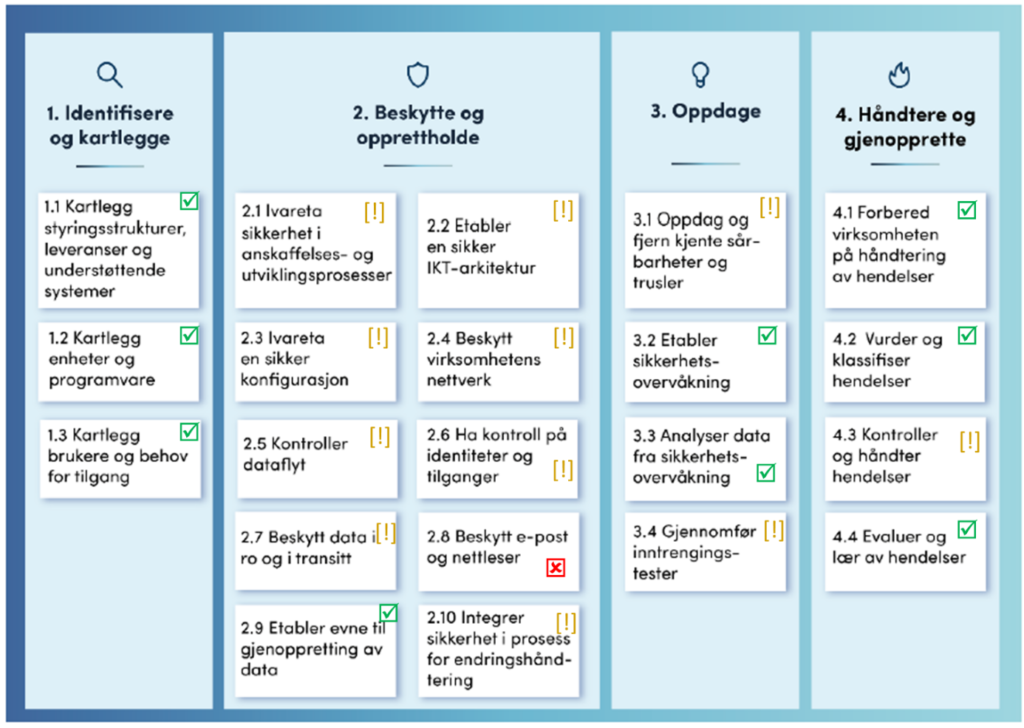

Kan NSMs grunnprinsipper for IKT-sikkerhet brukes for prosesskontroll-systemer?

Nasjonal sikkerhetsmyndighet har gitt ut en samling tiltak for IKT-sikkerhet i I(K)T-systemer. På oppdrag fra Ptil har vi gjennomført en evaluering av disse tiltakene, og finner at med noen få unntak er de relevante også for prosesskontrollsystemer i petroleumsindustrien, men at en del tiltak krever noen ekstra tillempninger.

Sju (pluss/minus to) steg til bedre program-varesikkerhet

Programvaresikkerhet handler om sikker funksjonalitet snarere enn sikkerhetsfunksjonalitet, dvs. å lage programvare slik at den oppfører seg som forventet også når den utsettes for angrep. Det finnes en lang rekke anbefalte aktiviteter som kan bidra til å nærme seg dette målet, men hvor skal man begynne? Etter fem års forskning på dette temaet har vi et forslag til ni steg som kan representere en slik begynnelse.

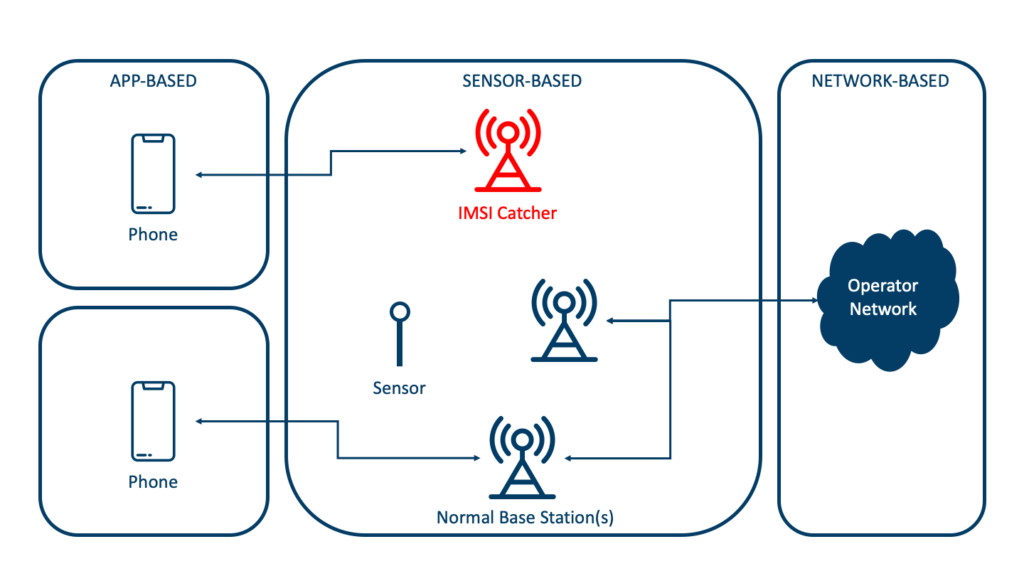

Hacking av 5G nettverksinfrastruktur

Ravi Borgaonkar har skrevet et engelsk blogginnlegg om hacking av 5G nettverksinfrastruktur, samt referat fra høstens 5G hackaton – les det her:

Kryptografi og nettverkssikkerhet (Kapittel 1: Sikkerhetskonsepter)

Dagens tekst er hentet fra kapittel 1 i Cryptography and Network Security.

Dagens tekst er hentet fra kapittel 1 i Cryptography and Network Security.

Kryptografiske algoritmer og protokoller kan deles inn i fire hovedområder:

- Symmetrisk kryptering

- Brukes for skjuling av store og små mengder data; meldinger, dokumenter, krypteringsnøkler og passord

- Asymmetrisk kryptering

- Brukes for å skjule små mengder data, som krypteringsnøkler og hasher som brukes i digitale signaturer

- Integritetsalgoritmer

- Brukes for å beskytte datablokker mot uautorisert endring

- Autentiseringsprotokoller

- Mekanismer som ved hjelp av kryptografiske algoritmer verifiserer identiteten til brukere og prosesser

Kryptografi og nettverkssikkerhet (Intro)

I høst skal jeg forelese faget «Sikkerhet og sårbarhet i nettverk» ved Universitetet i Stavanger. Kurset er basert på William Stallings’ velkjente bok (se illustrasjon), som jeg har brukt i tidligere kurs – men det var noen utgaver siden…

I høst skal jeg forelese faget «Sikkerhet og sårbarhet i nettverk» ved Universitetet i Stavanger. Kurset er basert på William Stallings’ velkjente bok (se illustrasjon), som jeg har brukt i tidligere kurs – men det var noen utgaver siden…

Som et ledd i mine egne forberedelser, skal jeg prøve å skrive noen korte sammendrag av hver forelesning her på bloggen – håper det kan være av interesse for noen.

Sikkerhet og robusthet i IKT-systemer

Norge er i dag fullstendig avhengig av IKT. For at våre IKT-systemer skal fungere er det nødvendig at de er både beskyttet (sikre) og at de fungerer (robuste). Selv om disse to aspektene er like viktige så er de fleste av oss i praksis opptatt av kun det ene eller det andre. ![]() Sikkerhetsfolk tenderer til å fokusere på hvordan unngå at sårbarheter kan utnyttes for å angripe et system, og ignorerer ofte andre aspekter som responstid, oppetid og effekten av fysiske feil som kan oppstå i underliggende infrastruktur. Pålitelighetsfolk tenderer til å bara se på tilfeldige feil som oppstår i programvare og maskinvare, og ignorerer dermed konsekvenser av angrep og ondsinnede handlinger.

Sikkerhetsfolk tenderer til å fokusere på hvordan unngå at sårbarheter kan utnyttes for å angripe et system, og ignorerer ofte andre aspekter som responstid, oppetid og effekten av fysiske feil som kan oppstå i underliggende infrastruktur. Pålitelighetsfolk tenderer til å bara se på tilfeldige feil som oppstår i programvare og maskinvare, og ignorerer dermed konsekvenser av angrep og ondsinnede handlinger.

Tilbake til røttene: Prinsipper for programvaresikkerhet

Programvare blir stadig viktigere for alle deler av samfunnet, og det er økende bevissthet om at det er viktig med kvalitet og sikkerhet også i programvare. Sikkerhetsfeil i programvare er roten til mange av sikkerhetsutfordringene man opplever. Det har skjedd mye på programvaresikkerhetsområdet de siste årene, og det har dukket opp mange nye rammeverk og metoder man kan benytte for ulike deler av utviklingsprosessen. Det er bra. Samtidig kan det være nyttig også å se tilbake, for å gjenoppdage noe av det som har formet dette arbeidet og som har stått seg over flere år. I anledning av at vi i disse dager starter opp et nytt forskningsprosjekt innen programvaresikkerhet, gir vi en kort oversikt over 10 prinsipper for programvaresikkerhet, hentet fra en bok som har betydd mye for området, nemlig Viega og McGraws bok «Building Secure Software» fra 2001.

Programvare blir stadig viktigere for alle deler av samfunnet, og det er økende bevissthet om at det er viktig med kvalitet og sikkerhet også i programvare. Sikkerhetsfeil i programvare er roten til mange av sikkerhetsutfordringene man opplever. Det har skjedd mye på programvaresikkerhetsområdet de siste årene, og det har dukket opp mange nye rammeverk og metoder man kan benytte for ulike deler av utviklingsprosessen. Det er bra. Samtidig kan det være nyttig også å se tilbake, for å gjenoppdage noe av det som har formet dette arbeidet og som har stått seg over flere år. I anledning av at vi i disse dager starter opp et nytt forskningsprosjekt innen programvaresikkerhet, gir vi en kort oversikt over 10 prinsipper for programvaresikkerhet, hentet fra en bok som har betydd mye for området, nemlig Viega og McGraws bok «Building Secure Software» fra 2001.

Dypdykk i BSIMM del 7 – Standards and Requirements

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Standards and Requirements, eller Standarder og krav.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Standards and Requirements, eller Standarder og krav.

Hovedmålet for praksisen «Standarder og krav» er å lage retningslinjer for alle interessenter. Ledere og programvaresikkerhetsgruppen (SSG) må dokumentere programvaresikkerhetsvalg, og formidle dette materialet til alle som er involvert i livssyklusen for sikker programvareutvikling (SSDL), inkludert eksterne aktører.

Forsikre eller ikke?

Cyber-forsikring er i ferd med å bli et aktuelt produkt på det nordiske markedet, etter å ha vært tilbudt av utenlandske aktører en tid – særlig i USA. Men hvordan vurderer man om forsikring er noe som passer for sin virksomhet?

Informasjonssikkerhet i kraftbransjen – hva er de største utfordringene framover?

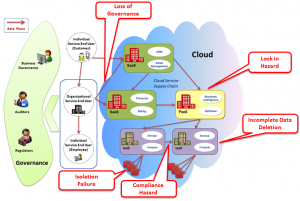

Utfordringer for ansvarliggjøring i nettskyen

Ingen skytjeneste kan ses på som en isolert øy; skytjenester befinner seg i et økosystem hvor alle delene interagerer og er avhengige av hverandre. Utfordringene for ansvarlighet (accountability) i nettskyen henger delvis sammen med de komplekse leverandørkjedene i dette økosystemet, hvor Software-as-a-Service (SaaS) applikasjonen som brukeren forholder seg til kan være basert på en annen leverandørs Platform-as-a-Service (PaaS) løsning, som igjen kjører på nok en annen leverandørs Infrastructure-as-a-Service (IaaS) variant. Et veldig enkelt eksempel på dette er DropBox, som faktisk er implementert ved hjelp av Amazon Web Services.

Ingen skytjeneste kan ses på som en isolert øy; skytjenester befinner seg i et økosystem hvor alle delene interagerer og er avhengige av hverandre. Utfordringene for ansvarlighet (accountability) i nettskyen henger delvis sammen med de komplekse leverandørkjedene i dette økosystemet, hvor Software-as-a-Service (SaaS) applikasjonen som brukeren forholder seg til kan være basert på en annen leverandørs Platform-as-a-Service (PaaS) løsning, som igjen kjører på nok en annen leverandørs Infrastructure-as-a-Service (IaaS) variant. Et veldig enkelt eksempel på dette er DropBox, som faktisk er implementert ved hjelp av Amazon Web Services.

Personvern etter PRISM – en umulighet?

Vi har fryktet det og noen har sikkert forventet det også, men likevel er det lett å bli forbauset over omfanget av overvåking amerikanske myndigheter nå utfører. Med PRISM-prosjektet sitt, har NSA hatt tilsynelatende full tilgang til data fra alle store tjenesteleverandører i USA, inkludert Facebook, Google, Yahoo og Apple. Dette har foregått uavhengig av personvernerklæringer, personverninnstillinger, europeisk og norsk personvernlovgiving og internasjonale avtaler om personvern. Hvis ingen av disse tiltakene kan beskytte oss, er personvern da å betrakte som en illusjon?

Bør vi satse på mennesker eller teknologi for å bli bedre til å oppdage angrep?

I dag er alle virksomheter mer eller mindre på nett, og er dermed utsatt for et bredt trusselbilde og mange generelle angrep mot sine systemer. Vi er vant til en mengde feilsituasjoner på IT-systemene våre, og at ansatte bruker systemene forskjellig. I dette bildet kan det være vanskelig å skille eventuelle «farlige» angrep fra de mer eller mindre dagligdagse angrep og feilsituasjoner.

I dag er alle virksomheter mer eller mindre på nett, og er dermed utsatt for et bredt trusselbilde og mange generelle angrep mot sine systemer. Vi er vant til en mengde feilsituasjoner på IT-systemene våre, og at ansatte bruker systemene forskjellig. I dette bildet kan det være vanskelig å skille eventuelle «farlige» angrep fra de mer eller mindre dagligdagse angrep og feilsituasjoner.

Facebook – hvor god kontroll har du egentlig?

Du har sikkert sett det. Artiklene som forteller deg hvordan du sikrer informasjonen din på Facebook, eller personverninnstillinger du bør vite om. Men gir det mening å snakke om personvern på Facebook? Hvor god kontroll har du egentlig?

Lakmustest for sikkerhet?

I en kronikk i Computerworld nylig tok Ahlert Hysing for seg testing – eller hvor mangelfull testing ofte har vært i forskjellige sammenhenger hvor man skal rulle ut nye systemer. Helt på slutten av kronikken drar han fram at «App-er på smarttelefoner er en ny utfordring, ikke bare må de være robuste. De må sikres. Penetrasjonstest blir nødvendig.«

I en kronikk i Computerworld nylig tok Ahlert Hysing for seg testing – eller hvor mangelfull testing ofte har vært i forskjellige sammenhenger hvor man skal rulle ut nye systemer. Helt på slutten av kronikken drar han fram at «App-er på smarttelefoner er en ny utfordring, ikke bare må de være robuste. De må sikres. Penetrasjonstest blir nødvendig.«

Får vi noen gang digitale kontrakter for nett-tjenester?

Dersom du trenger garantier for en nett-tjeneste, for eksempel relatert til oppetid, pris, sikkerhet og personvern, er du avhengig av at dette blir spesifisert i en eller annen form for avtale eller kontrakt. Dette blir som regel betegnet som Service Level Agreements (SLAer) på nynorsk, og er spesielt i vinden for nettskytjenester der vi overlater ansvaret for verdifulle data til noen vi egentlig ikke har så mye forhold til (se tidligere innlegg om Ansvarlighet i skyen).

Dersom du trenger garantier for en nett-tjeneste, for eksempel relatert til oppetid, pris, sikkerhet og personvern, er du avhengig av at dette blir spesifisert i en eller annen form for avtale eller kontrakt. Dette blir som regel betegnet som Service Level Agreements (SLAer) på nynorsk, og er spesielt i vinden for nettskytjenester der vi overlater ansvaret for verdifulle data til noen vi egentlig ikke har så mye forhold til (se tidligere innlegg om Ansvarlighet i skyen).

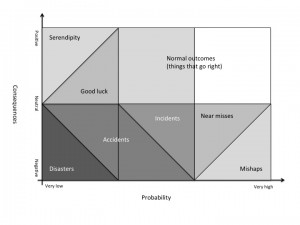

Resilience – fra safety til security

En av de nyere retningene innenfor safety-feltet er såkalt resilience engineering. Tradisjonell safety har, naturlig nok, vært mest opptatt av å redusere uønskede hendelser og ulykker. Resilience, derimot, innebærer et mye større fokus på alt som faktisk går bra. Filosofien er at man kan lære mye av nesten-ulykker og små-uhell. De viser minst like godt hvordan en organisasjon er i stand til å håndtere forstyrrelser og uventede endringer. Det er dessuten mange flere slike enn det er katastrofale ulykker. Resilience-tankegangen er svært spennende ut ifra et IT-sikkerhetsperspektiv også, det er helt klart prinsipper og praksis som kan overføres til IT-sikkerhetsverdenen.

En av de nyere retningene innenfor safety-feltet er såkalt resilience engineering. Tradisjonell safety har, naturlig nok, vært mest opptatt av å redusere uønskede hendelser og ulykker. Resilience, derimot, innebærer et mye større fokus på alt som faktisk går bra. Filosofien er at man kan lære mye av nesten-ulykker og små-uhell. De viser minst like godt hvordan en organisasjon er i stand til å håndtere forstyrrelser og uventede endringer. Det er dessuten mange flere slike enn det er katastrofale ulykker. Resilience-tankegangen er svært spennende ut ifra et IT-sikkerhetsperspektiv også, det er helt klart prinsipper og praksis som kan overføres til IT-sikkerhetsverdenen.