På vegne av Reguleringsmyndigheten for Energi (RME) har vi utarbeidet en ny Veileder til sikkerhet i AMS.

OWASP Top 10 2021

OWASP Top 10 har siden 2003 representert de viktigste/vanligste sårbarhetene eller angrepstypene mot internettbasert programvare. Listen har vært oppdatert med ujevne mellomrom, men i det siste stort sett hvert fjerde år. Listen er viktig ikke bare fordi den forteller oss hvilke angrepstyper som er vanligst for tiden, men også fordi den representerer angrep som utgjør utgangspunktet for mer eller mindre uerfarne angripere – dette er det de kommer til å prøve først, så sørg for at du ikke er sårbar for det! OWASP Top 10 tar utgangspunkt i Mitres Common Weakness Enumeration (CWE).

Pandemien er over! Nytt fellesmøte i toppsjiktet!

Som i fjor benytter vi anledningen når regjeringen har avlyst pandemien til å arrangere et hybrid ISF/ISACA/CSA/Dataforeningen fellesmøte 16/3 på Pirsenteret!

Sommerjobb med 5G-nettverk

Hva er galt med dagens foreldrekontroll?

Noe bør stoppes, men det er neppe IT

Vi er i ferd med å runde av EU-prosjektet STOP-IT (2017-2021) som har fokusert på å gjøre vann- og avløpssystemer sikrere og mer motstandsdyktige mot ondsinnede angrep. STOP-IT har arbeidet for at vannbransjen skal bli mer bevisst på, og gjøre bedre forberedelser mot, cyber-fysiske trusler, og forbedre håndtering av hendelser av både fysisk og digital karakter. STOP-IT-løsningene vil hjelpe vannverk med å prioritere risikoer og utvikle en realistisk plan for forbedret fysisk/cyber beskyttelse.

Endelig et nytt fysisk møte i toppklassen!

Endelig er vi klare med et nytt fysisk ISACA/ISF/CSA/Dataforeningen fellesmøte! Meld deg på, og still opp på Pirsenteret onsdag 29/9 før kl 17:30!

Beredskapsøvelser for cyberangrep mot industrielle kontrollsystemer – resultater fra en masteroppgave

Presentasjon av studentprosjekter IKT-sikkerhet

16. juni arrangerer vi et virtuelt møte i CDS-forum hvor to masteroppgaver og et påbegynt PhD-studium i nedslagsfeltet IT/OT-sikkerhet vil bli presentert. Møtet er åpent for alle interesserte.

Hvor topp er det egentlig med virtuelle møter?

Noen og enhver kjenner sikkert på følelsen av “zoom fatigue”, men i mangel av fysiske møteplasser arrangerer vi nok et virtuelt fellesmøte med ISF, ISACA, CSA Norge og Dataforeningen!

Hvordan kan man tilbakekalle digitale sertifikater i maritim sektor?

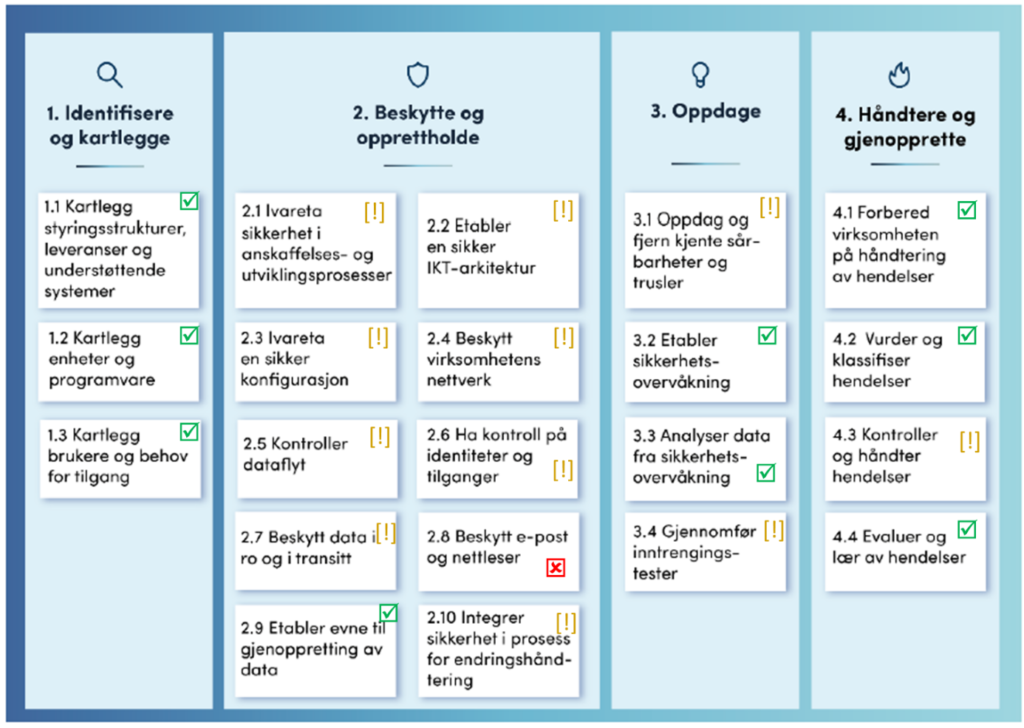

Kan NSMs grunnprinsipper for IKT-sikkerhet brukes for prosesskontroll-systemer?

Nasjonal sikkerhetsmyndighet har gitt ut en samling tiltak for IKT-sikkerhet i I(K)T-systemer. På oppdrag fra Ptil har vi gjennomført en evaluering av disse tiltakene, og finner at med noen få unntak er de relevante også for prosesskontrollsystemer i petroleumsindustrien, men at en del tiltak krever noen ekstra tillempninger.

Sju (pluss/minus to) steg til bedre program-varesikkerhet

Programvaresikkerhet handler om sikker funksjonalitet snarere enn sikkerhetsfunksjonalitet, dvs. å lage programvare slik at den oppfører seg som forventet også når den utsettes for angrep. Det finnes en lang rekke anbefalte aktiviteter som kan bidra til å nærme seg dette målet, men hvor skal man begynne? Etter fem års forskning på dette temaet har vi et forslag til ni steg som kan representere en slik begynnelse.

Hendelseshåndtering i industrielle kontrollsystemer – resultater fra en masteroppgave

Statisk kildekodeanalyse

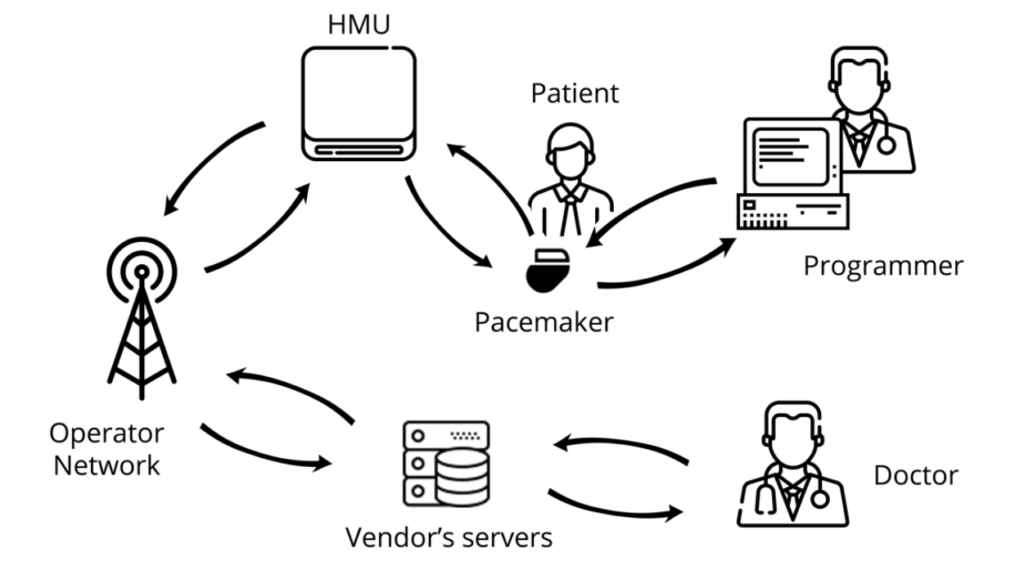

Testing av pacemakere – øvelse gjør mester!

En pacemaker er ikke en frittstående enhet som opereres inn i en pasient og deretter overlates til seg selv i årevis uten noen form for kommunikasjon med omverdenen. Introduksjon av telemedisin og fjernovervåking har medført at det faktisk kreves et helt økosystem for å holde en pacemaker i korrekt og effektiv drift.

Virtuelt møte om EU-forskning 24. juni

I regi av Referansenettverk for Digital Sikkerhet arrangerer vi 24/6 et virtuelt møte for å snakke om muligheter for deltagelse i EU-prosjekter generelt, og spesielt om hva som skjer i det nye programmet Horizon Europe.

Blir sikkerheten egentlig bedre med ny teknologi? – Resultater fra masteroppgave

Hvordan spore smitte uten at personvernet kastes ut med badevannet

I årets andre kvartal gikk store deler av verden mer eller mindre i karantene som følge av COVID-19-pandemien. Det viktigste virkemiddelet for å stoppe smittespredningen regnes for å være isolasjon av de som er smittet, men dette forutsetter at man vet hvem den smittede har vært i kontakt med (og potensielt kan ha smittet). Slik smittesporing gjøres i dag manuelt, men det er en langsom og ressurskrevende prosess, noe som har ført til at både myndigheter, virksomheter og akademia har vært på ivrig leting etter bedre løsninger for samling av slike data.

Noen oppklarende formuleringer rundt det kommende “European Cybersecurity Industrial, Technology and Research Competence Centre” og eventuelle norske avleggere

EU har lansert en forordring [1][2] hvor hvert medlemsland (og presumtivt EØS-land) skal opprette et nasjonalt koordineringssenter for cybersecurity. I tillegg skal det opprettes et nettverk (“Cybersecurity Competence Community”) bestående av sentrale aktører fra industri, akademia og det offentlige; og et “European Cybersecurity Industrial, Technology and Research Competence Centre”. Både det nasjonale og det europeiske senteret vil ha som ansvar å tildele finansiell støtte, henholdsvis i det nasjonale økosystemet og knyttet til implementasjonen av Digital Europe- og Horizon Europe-programmene. Som en del av forarbeidet har H2020 finansiert 4 “Piloter” [3][4][5][6], som skal definere hvordan det europeiske kompetansesenter skal fungere. Det er norske deltakere i CyberSec4Europe [3] (NTNU og SINTEF) og Concordia [4] (UiO, Storbyuniversitetet og Telenor).