«Security Policy» er et av mange ord som ikke har en fullgod norsk oversettelse, noe som medfører at mange bruker bastard-begrepet «sikkerhets-policy». Muligens kan man oversette det med «sikkerhetsinstrukser og strategi», men jeg er usikker på om det treffer helt (noen foreslo nettopp «sikkerhetsretningslinjer» – det er kanskje bedre).

«Security Policy» er et av mange ord som ikke har en fullgod norsk oversettelse, noe som medfører at mange bruker bastard-begrepet «sikkerhets-policy». Muligens kan man oversette det med «sikkerhetsinstrukser og strategi», men jeg er usikker på om det treffer helt (noen foreslo nettopp «sikkerhetsretningslinjer» – det er kanskje bedre).

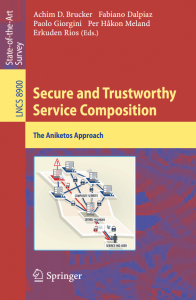

I vår serie om innebygd målbar sikkerhet og BSIMM, skal vi denne gangen skal vi se nærmere på «Compliance and Policy», som vi forsøksvis kunne oversette med «Etterlevelse av regler og retningslinjer».

Synes du det er vanskelig å få tak på hva

Synes du det er vanskelig å få tak på hva

At NorSIS melder om

At NorSIS melder om

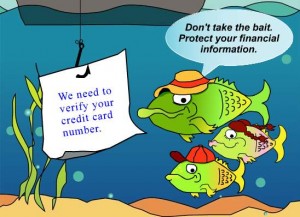

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.