I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Security Features & Design, eller sikkerhetsfunksjonalitet og design. En “feature” er kanskje egentlig heller en egenskap, men i de fleste tilfeller dreier det seg om funksjonalitet, så vi kjører videre med det.

I vår serie om innebygd målbar sikkerhet og BSIMM er vi nå kommet til Security Features & Design, eller sikkerhetsfunksjonalitet og design. En “feature” er kanskje egentlig heller en egenskap, men i de fleste tilfeller dreier det seg om funksjonalitet, så vi kjører videre med det.

Hovedmålet for denne praksisen er etablering av tilpasset kunnskap om sikkerhetsegenskaper, rammeverk og mønster. Den tilpassede kunnskapen må drive arkitektur- og komponent-beslutninger.

Synes du det er vanskelig å få tak på hva

Synes du det er vanskelig å få tak på hva

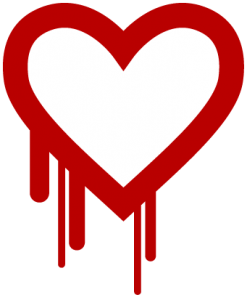

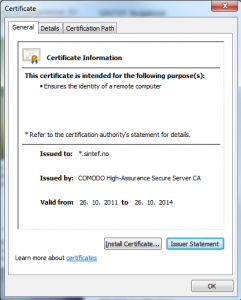

I lys av overvåkingen fra vår alles storebror NSA, er det kanskje lett å tenke at kryptert kommunikasjon ikke lenger er særlig vits – man blir avlyttet likevel. Men det er også mange andre som lytter til webtrafikk, bl.a. over kjente men usikrede trådløse nettverk, eller ved å sette opp åpne nett på steder hvor folk sannsynligvis kobler seg til, f.eks. på flyplasser og konferansehoteller. Ved hjelp av lett tilgjengelig programvare som

I lys av overvåkingen fra vår alles storebror NSA, er det kanskje lett å tenke at kryptert kommunikasjon ikke lenger er særlig vits – man blir avlyttet likevel. Men det er også mange andre som lytter til webtrafikk, bl.a. over kjente men usikrede trådløse nettverk, eller ved å sette opp åpne nett på steder hvor folk sannsynligvis kobler seg til, f.eks. på flyplasser og konferansehoteller. Ved hjelp av lett tilgjengelig programvare som