«Ikke fortell det, mamma, jeg vil si det selv!»

«Ikke fortell det, mamma, jeg vil si det selv!»

Et typisk utsagn fra et barn. De har opplevd noe eller fått til noe og brenner av lyst til å fortelle det – og det ødelegger gleden fullstendig om vi voksne forteller det før de rekker å si det selv.

Den siste uka er det mange som som har uttalt seg harmdirrende om sporing og avlytting av GSM-trafikk via falske basestasjoner. Vi kjenner saken kun fra mediene, og kan ikke si så mye om hva som har skjedd eller ikke skjedd, men for oss fremstår det (på samme måte som for tidligere professor Svein Knapskog) som noe av en storm i et vannglass.

Den siste uka er det mange som som har uttalt seg harmdirrende om sporing og avlytting av GSM-trafikk via falske basestasjoner. Vi kjenner saken kun fra mediene, og kan ikke si så mye om hva som har skjedd eller ikke skjedd, men for oss fremstår det (på samme måte som for tidligere professor Svein Knapskog) som noe av en storm i et vannglass.

På CSA EMEA Congress i Roma i forrige måned ble det arrangert en paneldiskusjon med et knippe skyleverandører (Atos Canopy, Adobe, Google, Dropbox, Microsoft). Paneldebatter kan være så ymse, men det gir ofte mulighet til å stille åpne spørsmål. Jeg benyttet anledningen til å spørre om hvordan leverandørene håndterer deling av hendelsesinformasjon i leverandørkjeder.

På CSA EMEA Congress i Roma i forrige måned ble det arrangert en paneldiskusjon med et knippe skyleverandører (Atos Canopy, Adobe, Google, Dropbox, Microsoft). Paneldebatter kan være så ymse, men det gir ofte mulighet til å stille åpne spørsmål. Jeg benyttet anledningen til å spørre om hvordan leverandørene håndterer deling av hendelsesinformasjon i leverandørkjeder.

At NorSIS melder om stor økning i deltakelse rundt nasjonal sikkerhetsmåned i oktober, er gledelig. SINTEF er slett ikke noe unntak, selv om vi etter hvert har valgt å produsere vårt eget opplegg internt. Gjennom et konsept vi kaller «OJ!» driver vi sikkerhetarbeid blant våre medarbeidere. Her kommer en liten smakebit fra dette, og i tillegg gir vi deg en liten trykksak som kan lastes ned og trykkes opp til fritt bruk – se helt nederst i innlegget.

At NorSIS melder om stor økning i deltakelse rundt nasjonal sikkerhetsmåned i oktober, er gledelig. SINTEF er slett ikke noe unntak, selv om vi etter hvert har valgt å produsere vårt eget opplegg internt. Gjennom et konsept vi kaller «OJ!» driver vi sikkerhetarbeid blant våre medarbeidere. Her kommer en liten smakebit fra dette, og i tillegg gir vi deg en liten trykksak som kan lastes ned og trykkes opp til fritt bruk – se helt nederst i innlegget.

På frokostmøtet om måling av sikkerhet fikk jeg et godt spørsmål som jeg ikke kunne svare på: «Hvilket nivå skal man legge seg på?» Mitt ikke-svar var at «da må du gjøre en risikobasert vurdering», som egentlig bare er en annen måte å si «det kommer an på». I utgangspunktet hadde jeg sagt at «alle» burde kunne starte med aktivitetene på nivå 1 i hver praksis, men her skilte aktivitet AM1.1 seg ut i tallmaterialet – bare 21 av de 67 undersøkte bedriftene vedlikeholder en liste av de topp N mulige angrepene mot seg selv. Dette virker som en ganske grei aktivitet å gjøre et par ganger i året, og jeg finner ingen god forklaring på hvorfor det ikke gjøres.

På frokostmøtet om måling av sikkerhet fikk jeg et godt spørsmål som jeg ikke kunne svare på: «Hvilket nivå skal man legge seg på?» Mitt ikke-svar var at «da må du gjøre en risikobasert vurdering», som egentlig bare er en annen måte å si «det kommer an på». I utgangspunktet hadde jeg sagt at «alle» burde kunne starte med aktivitetene på nivå 1 i hver praksis, men her skilte aktivitet AM1.1 seg ut i tallmaterialet – bare 21 av de 67 undersøkte bedriftene vedlikeholder en liste av de topp N mulige angrepene mot seg selv. Dette virker som en ganske grei aktivitet å gjøre et par ganger i året, og jeg finner ingen god forklaring på hvorfor det ikke gjøres.

Velkommen til seminar 16. desember på Gardermoen kl. 10.00 til 16.00! SINTEF inviterer til et seminar om driftssikkerhet i kraftnettet, med hovedvekt på gjensidige avhengigheter mellom kraftnettet og IKT-systemer for vern, kontroll og automatisering. Seminaret er tverrfaglig og vi inviterer aktører fra både kraft- og IKT-miljøer til å delta. SINTEF Energi og SINTEF IKT står sammen som arrangører.

Etter utallige oppfordringer kommer endelig neste episode i vårt dypdykk i BSIMM – akkurat tidsnok til fredagens frokostmøte! Vi starter bakerst, med konfigurasjons- og sårbarhetshåndtering.

Etter utallige oppfordringer kommer endelig neste episode i vårt dypdykk i BSIMM – akkurat tidsnok til fredagens frokostmøte! Vi starter bakerst, med konfigurasjons- og sårbarhetshåndtering.

En av tesene i BSIMM er at hvis du driver programvareutvikling trenger du en programvaresikkerhetsgruppe (SSG). Kanskje består gruppen kun av en person, men den må være der. BSIMM tar utgangspunkt i SSG og utviklerne rundt den.

I forrige uke poengterte vi at bedrifter dobbeltkommuniserer når de hevder å aldri be om brukernavn/passord i e-poster, men samtidig oppfordrer brukere til å klikke på linker i e-poster som (i alle fall indirekte) leder til innloggingssider. Nå har vi kommet til versjon 2.0 av slik dobbeltkommunikasjon.

I forrige uke poengterte vi at bedrifter dobbeltkommuniserer når de hevder å aldri be om brukernavn/passord i e-poster, men samtidig oppfordrer brukere til å klikke på linker i e-poster som (i alle fall indirekte) leder til innloggingssider. Nå har vi kommet til versjon 2.0 av slik dobbeltkommunikasjon.

«Ikke bit på kroken» lyder det i et nyhetsbrev fra en ikke-navngitt bank i et forsøk på å få vanlige folk til å være skeptiske til phishing-eposter. Ironien er så slående at det gjør vondt.

De fleste er enige om at beredskapsøvelser er viktige. Det holder ikke med skriftlige planer for hva vi skal gjøre den dagen det smeller, da er vi avhengige av at vi vet hva vi skal gjøre, at vi evner å tenke kreativt og improvisere, og at vi greier å ta raske og riktige beslutninger. Hvis vi ikke øver, så får vi det heller ikke til i en krisesituasjon. Men hvordan kan vi best mulig øve på dette?

Hver gang d et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.

et avdekkes et forsøk på phishing får vi høre denne setningen fra bedrifter som er rammet. Ofte stemmer det rent formelt, men det er likevel noe med kommunikasjonen mellom bedrifter og privatpersoner som gjør at folk til stadighet går på limpinnen. Det er faktisk fullt forståelig at noen ikke klarer å se forskjell på en phishing-epost og en genuin e-post fra en bedrift – og det har ingen ting med manglende kritisk sans hos forbrukeren å gjøre. Det handler om dobbeltkommunikasjon fra bedrifter.

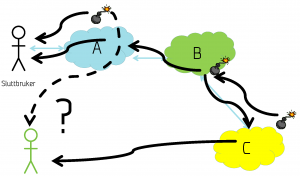

På Dataforeningen/CSA Norges nettverksmøte i Trondheim 16. september presenterte jeg noen tanker om håndtering av sikkerhetshendelser i nettskyen. Hva er det som skiller skyen fra annen tjenesteutsetting når det smeller?

På Dataforeningen/CSA Norges nettverksmøte i Trondheim 16. september presenterte jeg noen tanker om håndtering av sikkerhetshendelser i nettskyen. Hva er det som skiller skyen fra annen tjenesteutsetting når det smeller?

Utgangspunktet vårt er at det går ikke an å lage et datasystem som er 100% sikkert. Dette betyr at hvis det er noen som ser verdien av å bryte seg inn i dine systemer, så kommer de til slutt til å lykkes – og du må derfor gå ut i fra at informasjonssikkerhetshendelser kommer til å skje i ditt system.

Vi har nylig utgitt en veiledning til hvordan en risikoanalyse av AMS og tilgrensende IT-systemer kan gjennomføres når fokus for analysen skal være informasjonssikkerhet og personvern. Veiledningen inneholder sjekklister og anbefalinger. Vi har valgt å bygge på en metode som mange nettselskaper er kjent med fra før, og som anbefales av NVE og Energi Norge.

Vi har nylig utgitt en veiledning til hvordan en risikoanalyse av AMS og tilgrensende IT-systemer kan gjennomføres når fokus for analysen skal være informasjonssikkerhet og personvern. Veiledningen inneholder sjekklister og anbefalinger. Vi har valgt å bygge på en metode som mange nettselskaper er kjent med fra før, og som anbefales av NVE og Energi Norge.

Det europeiske forskningsområdet (ERA) er uten sammenligning den viktigste internasjonale arenaen for norsk forskning. Horisont 2020 er verdens største program for forskning og innovasjon, med en økonomisk ramme på 77 milliarder euro (660 milliarder kroner) i perioden 2013-2020. SINTEF den største norske aktøren på EU-arenaen med kontraktsfestede EU-midler på over 140 millioner € per mai 2014. Dessverre er den totale norske EU-deltagelsen lavere enn hva den burde være, hittil har vi bare hentet ut 6 av de rundt 10 milliardene Norge har betalt inn til EUs forskningssamarbeid [1]. For å forbedre denne situasjonen ønsker vi å dra med oss flere aktører fra norsk næringsliv mot temaene knyttet til informasjonssikkerhet.

Det europeiske forskningsområdet (ERA) er uten sammenligning den viktigste internasjonale arenaen for norsk forskning. Horisont 2020 er verdens største program for forskning og innovasjon, med en økonomisk ramme på 77 milliarder euro (660 milliarder kroner) i perioden 2013-2020. SINTEF den største norske aktøren på EU-arenaen med kontraktsfestede EU-midler på over 140 millioner € per mai 2014. Dessverre er den totale norske EU-deltagelsen lavere enn hva den burde være, hittil har vi bare hentet ut 6 av de rundt 10 milliardene Norge har betalt inn til EUs forskningssamarbeid [1]. For å forbedre denne situasjonen ønsker vi å dra med oss flere aktører fra norsk næringsliv mot temaene knyttet til informasjonssikkerhet.

I dag ble det kjent at norske olje- og energibedrifter er utsatt for tidenes mest omfattende hacker-angrep mot norske interesser. De faktiske konsekvensene er ennå ikke kjent, men det antydes at motivet er industrispionasje, og at angriperne har gjort endel forundersøkelser for å kunne gå mest mulig målrettet til verks.

dag ble det kjent at norske olje- og energibedrifter er utsatt for tidenes mest omfattende hacker-angrep mot norske interesser. De faktiske konsekvensene er ennå ikke kjent, men det antydes at motivet er industrispionasje, og at angriperne har gjort endel forundersøkelser for å kunne gå mest mulig målrettet til verks.

I vår gjorde vi en intervjustudie blant norske nettselskap for å vurdere hvor godt forberedte de er på å oppdage og respondere på målrettede angrep mot kontrollsystemene sine. Våre funn tyder på at de er godt forberedt på tradisjonelle, fysiske angrep, men IT-angrep, og spesielt avanserte målrettede angrep, har ikke vært høyt nok oppe på agendaen deres foreløpig.