Hvorfor trenger vi en domenemodell for sikkerhet? Argumentet lyder at hvis vi vet nøyaktig hva systemet skal gjøre, så vet vi også hva det ikke skal gjøre.

Forhåndsvarsel – det blir nytt fellesmøte 21/9!

Avhengigheter i programvare

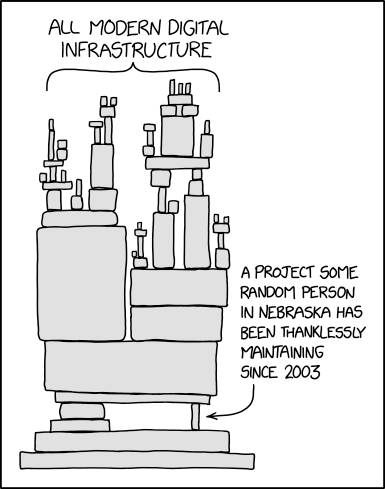

Åpen kildekode utgjør i dag en stor del av all kode brukt både profesjonelt og privat. Hovedtankene bak åpen kildekode er at åpent tilgjengelig kode vil kunne gagne flest mulig, og potensielt utvikle seg bedre og raskere enn om man hadde drevet utvikling i et lukket miljø. I populære prosjekt som Linux fungerer det veldig bra, og er en av grunnene til at det er brukt så mye i dag. Men i mindre prosjekter som ikke har like mange bidragsytere går man glipp av mange av fordelene som man i teorien skal få av åpen kildekode, og man kan ende opp med en situasjon som vist i figuren til høyre. I øyeblikket det oppdages en sårbarhet i det lille prosjektet, vil ansvaret for å minske trusselen til programmet falle på den som bruker programmet. Se heartbleed for et eksempel!

En ingrediensliste for programvare

The Linux Foundation gjorde i 2021 en undersøkelse som blant annet viste at 98% av deltakerne hørte til organisasjoner som på en eller annen måte benyttet Open Source komponenter i sine produkter. Selv om det har klare fordeler, er det å bygge programvare med Open Source verktøy eller bibliotek i grunn noe som åpner for sårbarheter som kan være vanskelige å holde oversikt over.

ConCERT – et sektorvist responsmiljø for bygg-, anleggs- og eiendomsbransjen?

I fjor høst foretok vi en utredning på vegne av Oslo Construction City Cluster AS, anført av OBOS, Statsbygg, AF-gruppen og Betonmast, for å se om det var grunnlag for å opprette et sektorvist responsmiljø (SRM) for Bygg-, Anleggs- og Eiendomsbransjen. Vi inviterte 24 bransjeaktører til videointervjuer på ca. en time, hvorav vi klarte å få til intervjuer med 7. Dessuten hadde vi tilsvarende intervjuer med 3 eksisterende SRMer, samt med en større leverandør av IT-tjenester.

Ny veileder til sikkerhet i AMS

På vegne av Reguleringsmyndigheten for Energi (RME) har vi utarbeidet en ny Veileder til sikkerhet i AMS.

OWASP Top 10 2021

OWASP Top 10 har siden 2003 representert de viktigste/vanligste sårbarhetene eller angrepstypene mot internettbasert programvare. Listen har vært oppdatert med ujevne mellomrom, men i det siste stort sett hvert fjerde år. Listen er viktig ikke bare fordi den forteller oss hvilke angrepstyper som er vanligst for tiden, men også fordi den representerer angrep som utgjør utgangspunktet for mer eller mindre uerfarne angripere – dette er det de kommer til å prøve først, så sørg for at du ikke er sårbar for det! OWASP Top 10 tar utgangspunkt i Mitres Common Weakness Enumeration (CWE).

Pandemien er over! Nytt fellesmøte i toppsjiktet!

Som i fjor benytter vi anledningen når regjeringen har avlyst pandemien til å arrangere et hybrid ISF/ISACA/CSA/Dataforeningen fellesmøte 16/3 på Pirsenteret!

Sommerjobb med 5G-nettverk

Hva er galt med dagens foreldrekontroll?

Noe bør stoppes, men det er neppe IT

Vi er i ferd med å runde av EU-prosjektet STOP-IT (2017-2021) som har fokusert på å gjøre vann- og avløpssystemer sikrere og mer motstandsdyktige mot ondsinnede angrep. STOP-IT har arbeidet for at vannbransjen skal bli mer bevisst på, og gjøre bedre forberedelser mot, cyber-fysiske trusler, og forbedre håndtering av hendelser av både fysisk og digital karakter. STOP-IT-løsningene vil hjelpe vannverk med å prioritere risikoer og utvikle en realistisk plan for forbedret fysisk/cyber beskyttelse.

Endelig et nytt fysisk møte i toppklassen!

Endelig er vi klare med et nytt fysisk ISACA/ISF/CSA/Dataforeningen fellesmøte! Meld deg på, og still opp på Pirsenteret onsdag 29/9 før kl 17:30!

Beredskapsøvelser for cyberangrep mot industrielle kontrollsystemer – resultater fra en masteroppgave

Presentasjon av studentprosjekter IKT-sikkerhet

16. juni arrangerer vi et virtuelt møte i CDS-forum hvor to masteroppgaver og et påbegynt PhD-studium i nedslagsfeltet IT/OT-sikkerhet vil bli presentert. Møtet er åpent for alle interesserte.

Hvor topp er det egentlig med virtuelle møter?

Noen og enhver kjenner sikkert på følelsen av “zoom fatigue”, men i mangel av fysiske møteplasser arrangerer vi nok et virtuelt fellesmøte med ISF, ISACA, CSA Norge og Dataforeningen!

Hvordan kan man tilbakekalle digitale sertifikater i maritim sektor?

Sikkerhetsoperasjoner

Det å passe på sikkerheten til et system etter at det har vært satt i drift, har tradisjonelt vært sett på som en (ja, nettopp) driftsoppgave som “de på IT” tar seg av.

Et vellykket programvaresikkerhetsinitiativ må imidlertid også omfatte sikkerhetsoperasjoner eller nettverkssikkerhet, for å sørge for full tilbakekopling til utviklerne.

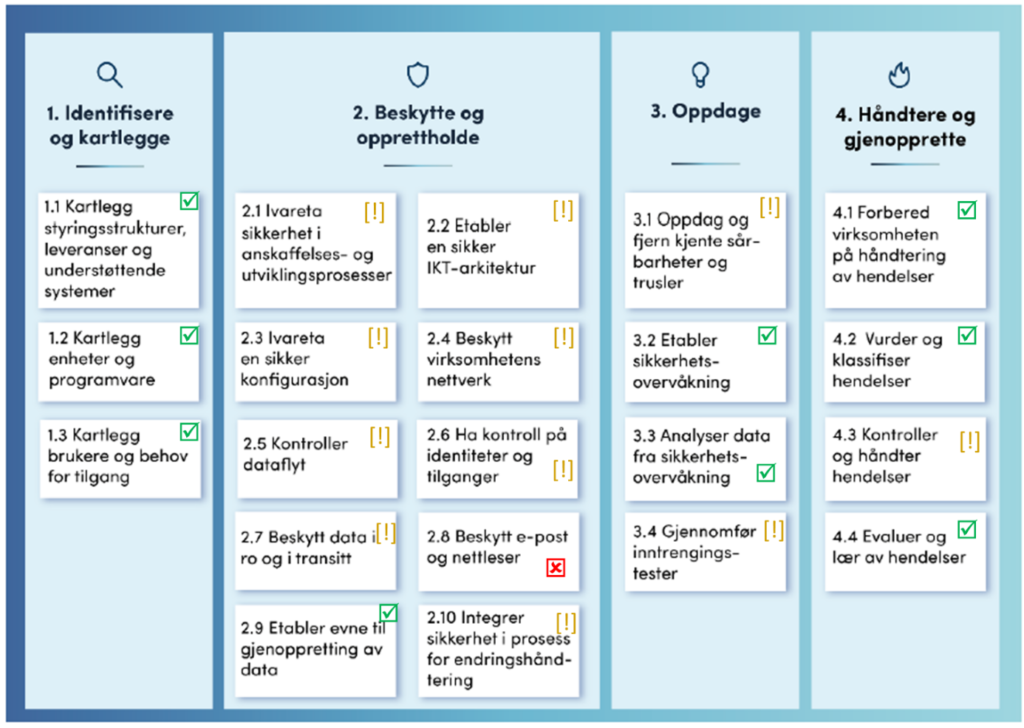

Kan NSMs grunnprinsipper for IKT-sikkerhet brukes for prosesskontroll-systemer?

Nasjonal sikkerhetsmyndighet har gitt ut en samling tiltak for IKT-sikkerhet i I(K)T-systemer. På oppdrag fra Ptil har vi gjennomført en evaluering av disse tiltakene, og finner at med noen få unntak er de relevante også for prosesskontrollsystemer i petroleumsindustrien, men at en del tiltak krever noen ekstra tillempninger.

Sju (pluss/minus to) steg til bedre program-varesikkerhet

Programvaresikkerhet handler om sikker funksjonalitet snarere enn sikkerhetsfunksjonalitet, dvs. å lage programvare slik at den oppfører seg som forventet også når den utsettes for angrep. Det finnes en lang rekke anbefalte aktiviteter som kan bidra til å nærme seg dette målet, men hvor skal man begynne? Etter fem års forskning på dette temaet har vi et forslag til ni steg som kan representere en slik begynnelse.