Testing av pacemakere – øvelse gjør mester!

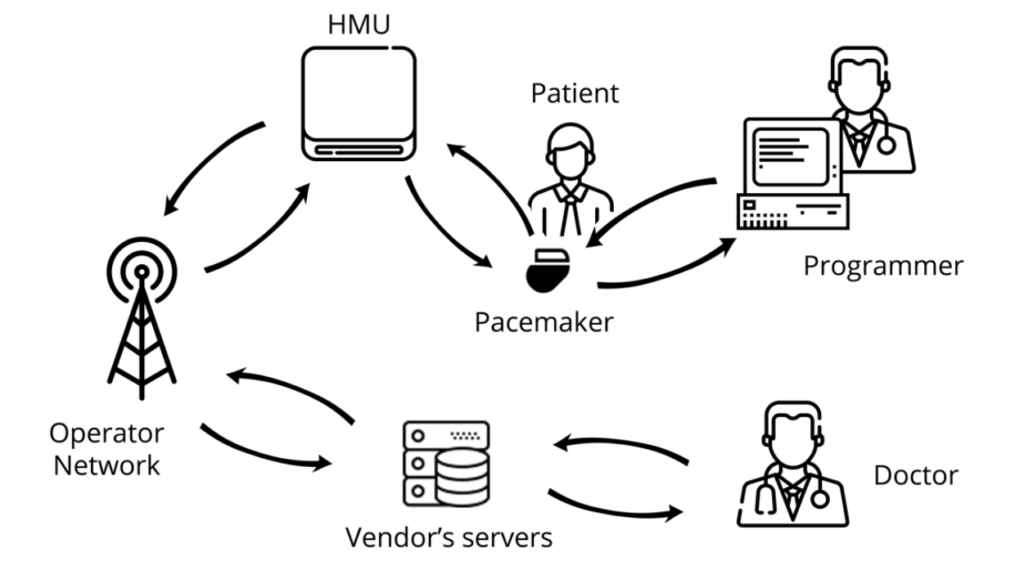

En pacemaker er ikke en frittstående enhet som opereres inn i en pasient og deretter overlates til seg selv i årevis uten noen form for kommunikasjon med omverdenen. Introduksjon av telemedisin og fjernovervåking har medført at det faktisk kreves et helt økosystem for å holde en pacemaker i korrekt og effektiv drift.

Virtuelt møte om EU-forskning 24. juni

I regi av Referansenettverk for Digital Sikkerhet arrangerer vi 24/6 et virtuelt møte for å snakke om muligheter for deltagelse i EU-prosjekter generelt, og spesielt om hva som skjer i det nye programmet Horizon Europe.

Blir sikkerheten egentlig bedre med ny teknologi? – Resultater fra masteroppgave

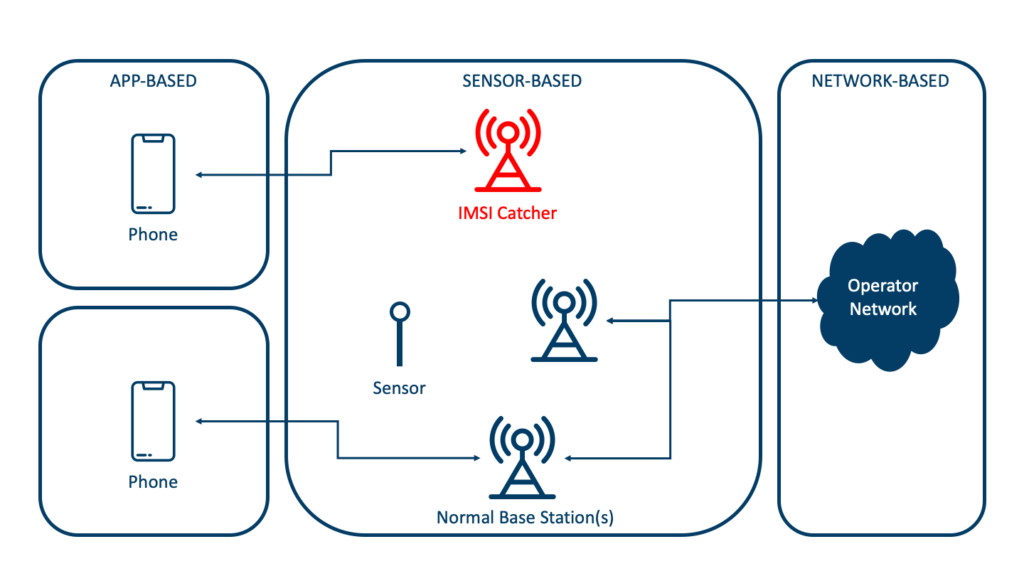

Hvordan spore smitte uten at personvernet kastes ut med badevannet

I årets andre kvartal gikk store deler av verden mer eller mindre i karantene som følge av COVID-19-pandemien. Det viktigste virkemiddelet for å stoppe smittespredningen regnes for å være isolasjon av de som er smittet, men dette forutsetter at man vet hvem den smittede har vært i kontakt med (og potensielt kan ha smittet). Slik smittesporing gjøres i dag manuelt, men det er en langsom og ressurskrevende prosess, noe som har ført til at både myndigheter, virksomheter og akademia har vært på ivrig leting etter bedre løsninger for samling av slike data.

Noen oppklarende formuleringer rundt det kommende “European Cybersecurity Industrial, Technology and Research Competence Centre” og eventuelle norske avleggere

EU har lansert en forordring [1][2] hvor hvert medlemsland (og presumtivt EØS-land) skal opprette et nasjonalt koordineringssenter for cybersecurity. I tillegg skal det opprettes et nettverk (“Cybersecurity Competence Community”) bestående av sentrale aktører fra industri, akademia og det offentlige; og et “European Cybersecurity Industrial, Technology and Research Competence Centre”. Både det nasjonale og det europeiske senteret vil ha som ansvar å tildele finansiell støtte, henholdsvis i det nasjonale økosystemet og knyttet til implementasjonen av Digital Europe- og Horizon Europe-programmene. Som en del av forarbeidet har H2020 finansiert 4 “Piloter” [3][4][5][6], som skal definere hvordan det europeiske kompetansesenter skal fungere. Det er norske deltakere i CyberSec4Europe [3] (NTNU og SINTEF) og Concordia [4] (UiO, Storbyuniversitetet og Telenor).

Oppdatering fra Referansenettverk for digital sikkerhet

Som mange lesere av bloggen sikkert husker, ble Referansenettverk for digital sikkerhet opprettet for å øke deltagelsen av norske virksomheter i europeisk sikkerhetsforskning. Vi vil prøve å øke aktivitetsnivået i vår – foreløpig på virtuelle arenaer.

Mobilteknologi og bekjempelse av COVID-19

Er det rett fram å bruke mobilteknologi for å bekjempe koronavirus, eller finnes det teknologiske og personvernmessige problemstillinger man må ta stilling til? Dette har vi et engelsk blogginnlegg om:

Hacking av 5G nettverksinfrastruktur

Ravi Borgaonkar har skrevet et engelsk blogginnlegg om hacking av 5G nettverksinfrastruktur, samt referat fra høstens 5G hackaton – les det her:

Cyber-angrep til salgs

I de illegale markedsplassene på det mørke nettet selges det digitale varer og tjenester for dataangrep. Dette gjør at man ikke trenger å være noen dataekspert for å stå bak et angrep og nesten hvem som helst med ondsinnet motivasjon er dermed en potensiell trussel. Vi har studert tilbud og etterspørsel i dette markedet for å lete etter nye angrepstrender.

Trusselmodellering i norsk oljesektor

Trusselmodellering av framtidens Nødnett

Nettselskapers involvering av underleverandører i hendelseshåndtering ved cyberangrep

Hendelseshåndtering i IT og industrielle IKT-systemer

Blir sikkerheten egentlig bedre med ny teknologi?

Et nytt fellesmøte i toppsjiktet

26. februar braker det løs igjen, med et nytt fellesmøte med Dataforeningen, ISF, ISACA og CSA Norge. Som vanlig stiller et spennende knippe av foredragsholdere, og i tillegg til det faglige blir det god anledning til relasjonsbygging akkompagnert av inntak av pizza og prøvesmaking av lokale produkter.

Penetrasjonstesting

Ifølge Gary McGraw hviler programvaresikkerhet på tre pilarer:

- Anvendt risikostyring: Ta på deg den svarte hatten din for å avdekke alle mulige trusler. Utfør risikoanalyse på arkitekturnivå, dvs. trusselmodellering med mere. Risiko må spores og motvirkes kontinuerlig gjennom hele utviklingslivssyklusen.

- Trykkpunkter for programvaresikkerhet: Identifiser kjerneaktiviteter som bidrar til forbedret programvaresikkerhet, og sørg for at sikkerhet blir tatt hensyn til i hvert steg av programvareutviklingssyklusen. Microsoft sitt Tiltrodde databehandlingsinitiativ (Trustworthy Computing Initiative) fra 2002 er et eksempel, som resulterte i Microsoft SDL (og senere SDL Agile).

- Kunnskap og god praksis: Alle utviklere må ha et minimum av sikkerhetskunnskap, og kunne bruke sjekklister som OWASP Top 10.

Sikkerhetsstandarder og evaluering

Det finnes mange sikkerhetsstandarder, og mange av disse går det an å sertifisere etter. Når vi sier “sikkerhetsevaluering”, mener vi vanligvis å bruke ISO/IEC 15408, også kjent som Common Criteria. Andre kjente standarder omfatter ISO/IEC 27001, ISF Standard Good Practice, ITIL, og COBIT. Disse fokuserer mer på hvordan organisasjonen er bygget opp (rutiner etc.) enn på hvordan man utvikler programvare.

Smidig utvikling og programvaresikkerhet

Smidighetsbevegelsen representerer alternativer til tradisjonell prosjektledelse i utviklingsprosjekter. Smidige metoder brukes typisk for å la utviklingsorganisasjoner respondere på usikkerhet og uventet hendelsesforløp. Scrum er den mest populære måten å introdusere smidighet, på grunn av sin enkelhet og fleksibilitet.

Aktuelle EU utlysninger innen digital sikkerhet

Forrige uke gikk ICT Proposers’ Day av stabelen i Helsinki. Dette er et arrangement som har som hensikt å informere om kommende utlysninger av forskningsmidler innen EUs Horisont 2020 rammeprogram for IKT, samt en mulighet for industri og forskere å møtes for å bygge konsortium. Programmet var ganske overveldende med mange parallelle spor, heldigvis hadde vi flere personer tilstede og hadde lagt en plan for å få med oss det som var relatert til digital sikkerhet.

Det er fire aktuelle utlysninger som man kan posisjonere seg mot til neste år med spesielt fokus på cybersikkerhet, som alle har frist 27. August 2020: