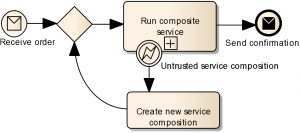

Mange virksomheter benytter prosessmodeller for å dokumentere, og gjerne optimalisere, interne prosesser. I tillegg til grafiske modeller, kan prosessmodellspråket BPMN (Business Process Model and Language) også automatisk gjøre modellene til kjørbare programmer/tjenester. I slike tilfeller angir man i diagrammet også hvilke web-tjenester som har ansvar for de ulike automatiserte oppgavene i prosessen. Gjennom forskning på datatjenester med innebygd selvforsvar har vi tatt BPMN 2.0 i bruk for å la utvikleren definere hvordan trusler og angrep mot de ulike web-tjenestene man benytter i sammensatte tjenester skal kunne håndteres automatisk og sikkert mens tjenesten fortsatt er i bruk.