Vi har nylig utgitt en veiledning til hvordan en risikoanalyse av AMS og tilgrensende IT-systemer kan gjennomføres når fokus for analysen skal være informasjonssikkerhet og personvern. Veiledningen inneholder sjekklister og anbefalinger. Vi har valgt å bygge på en metode som mange nettselskaper er kjent med fra før, og som anbefales av NVE og Energi Norge.

Vi har nylig utgitt en veiledning til hvordan en risikoanalyse av AMS og tilgrensende IT-systemer kan gjennomføres når fokus for analysen skal være informasjonssikkerhet og personvern. Veiledningen inneholder sjekklister og anbefalinger. Vi har valgt å bygge på en metode som mange nettselskaper er kjent med fra før, og som anbefales av NVE og Energi Norge.

Målrettede angrep mot kontrollsystemer – er kraftbransjen forberedt?

I dag ble det kjent at norske olje- og energibedrifter er utsatt for tidenes mest omfattende hacker-angrep mot norske interesser. De faktiske konsekvensene er ennå ikke kjent, men det antydes at motivet er industrispionasje, og at angriperne har gjort endel forundersøkelser for å kunne gå mest mulig målrettet til verks.

dag ble det kjent at norske olje- og energibedrifter er utsatt for tidenes mest omfattende hacker-angrep mot norske interesser. De faktiske konsekvensene er ennå ikke kjent, men det antydes at motivet er industrispionasje, og at angriperne har gjort endel forundersøkelser for å kunne gå mest mulig målrettet til verks.

I vår gjorde vi en intervjustudie blant norske nettselskap for å vurdere hvor godt forberedte de er på å oppdage og respondere på målrettede angrep mot kontrollsystemene sine. Våre funn tyder på at de er godt forberedt på tradisjonelle, fysiske angrep, men IT-angrep, og spesielt avanserte målrettede angrep, har ikke vært høyt nok oppe på agendaen deres foreløpig.

Smartgrid-konferansen 2014

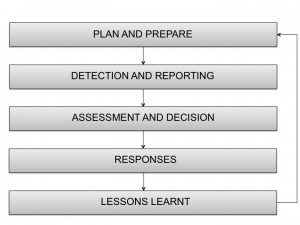

God praksis for hendelseshåndtering

Det finnes en rekke anbefalinger for hendelseshåndtering om hvilke rutiner som bør være på plass, roller og ansvar, planer og øvelser. Men det kan være minst like mye å hente på å lære av andre organisasjoner enn å lese side opp og side ned av anbefalinger og standarder. Vi har gått gjennom en rekke vitenskapelige studier som har dokumentert erfaringer og praksis hos ulike organisasjoner. Vårt arbeid viser at praksisen er rimelig i tråd med ISO/IEC 27035, men det er noen anbefalinger som det er vanskelig å leve opp til, og kanskje er det nødvendig med mer spesifikke retningslinjer eller verktøy på disse områdene.

Det finnes en rekke anbefalinger for hendelseshåndtering om hvilke rutiner som bør være på plass, roller og ansvar, planer og øvelser. Men det kan være minst like mye å hente på å lære av andre organisasjoner enn å lese side opp og side ned av anbefalinger og standarder. Vi har gått gjennom en rekke vitenskapelige studier som har dokumentert erfaringer og praksis hos ulike organisasjoner. Vårt arbeid viser at praksisen er rimelig i tråd med ISO/IEC 27035, men det er noen anbefalinger som det er vanskelig å leve opp til, og kanskje er det nødvendig med mer spesifikke retningslinjer eller verktøy på disse områdene.

Empirisk forskning på informasjonssikkerhet

Forskning på informasjonssikkerhet er blant de mer påtrengende typene organisasjonsforskning [1]. Det er gjerne, og heldigvis, en grunnleggende skepsis til enhver utenforstående som ønsker innsyn i organisasjonens sikkerhetsarbeid. Som forskere er vi ikke interessert i en glansbildepresentasjon, det gir oss ingen spennende resultater. Typiske “slik gjør vi det”-framstillinger gjenspeiler kanskje helst de gode intensjonene – “slik skal vi egentlig gjøre det”, mens vi heller vil vite hvordan praksis egentlig er. Deretter er vår jobb å prøve og forstå hvorfor praksis er som den er, eventuelt hvorfor den ikke samstemmer med uttalte intensjoner. Først når vi vet noe om hvorfor, kan vi identifisere mulige forbedringer og hvordan de bør implementeres.

Forskning på informasjonssikkerhet er blant de mer påtrengende typene organisasjonsforskning [1]. Det er gjerne, og heldigvis, en grunnleggende skepsis til enhver utenforstående som ønsker innsyn i organisasjonens sikkerhetsarbeid. Som forskere er vi ikke interessert i en glansbildepresentasjon, det gir oss ingen spennende resultater. Typiske “slik gjør vi det”-framstillinger gjenspeiler kanskje helst de gode intensjonene – “slik skal vi egentlig gjøre det”, mens vi heller vil vite hvordan praksis egentlig er. Deretter er vår jobb å prøve og forstå hvorfor praksis er som den er, eventuelt hvorfor den ikke samstemmer med uttalte intensjoner. Først når vi vet noe om hvorfor, kan vi identifisere mulige forbedringer og hvordan de bør implementeres.

TU-kronikk: Eksersis mot strøm-hackere

IT-angrep blir en ny trussel for strømbransjen når de smarte strømnettene kommer. Det må nettselskapenes beredskapsøvelser snarest mulig gjenspeile.

IT-angrep blir en ny trussel for strømbransjen når de smarte strømnettene kommer. Det må nettselskapenes beredskapsøvelser snarest mulig gjenspeile.

Teknisk Ukeblad publiserte rett før påske en kronikk av Maria B. Line hvor hun skrev om nettselskapenes behov framover for å gjøre beredskapsøvelser med utgangspunkt i IT-angrep.

Sikkerhet og sårbarhet 2014

Vårens faste og vakreste eventyr nærmer seg! Konferansen Sikkerhet og sårbarhet arrangeres 13. og 14. mai i Trondheim – programmet er klart og påmeldingen er åpnet. I år skal vi innom tema som sikkerhetskultur, økt overvåkning, økt sporing, økt bruk av Big Data og Bring Your Own Service- trenden (BYOS).

Vårens faste og vakreste eventyr nærmer seg! Konferansen Sikkerhet og sårbarhet arrangeres 13. og 14. mai i Trondheim – programmet er klart og påmeldingen er åpnet. I år skal vi innom tema som sikkerhetskultur, økt overvåkning, økt sporing, økt bruk av Big Data og Bring Your Own Service- trenden (BYOS).

Målrettede angrep: hvordan foregår de egentlig?

Generelle malware-baserte angrep som har økonomisk fortjeneste som mål, forekommer mye oftere enn målrettede angrep. Men vellykkede målrettede angrep kan være svært ødeleggende. Et nyere angrep mot RSA sies å ha kostet 66 mill dollar, bare i direkte kostnader. Å kunne beskytte seg mot slike angrep krever en grundig forståelse av hvordan angriperne opptrer. En gruppe forskere i Symantec har dybdeanalysert data fra mer enn 26.000 målrettede angrep oppdaget i 2011. Dette innlegget oppsummerer studien deres og de viktigste resultatene.

Generelle malware-baserte angrep som har økonomisk fortjeneste som mål, forekommer mye oftere enn målrettede angrep. Men vellykkede målrettede angrep kan være svært ødeleggende. Et nyere angrep mot RSA sies å ha kostet 66 mill dollar, bare i direkte kostnader. Å kunne beskytte seg mot slike angrep krever en grundig forståelse av hvordan angriperne opptrer. En gruppe forskere i Symantec har dybdeanalysert data fra mer enn 26.000 målrettede angrep oppdaget i 2011. Dette innlegget oppsummerer studien deres og de viktigste resultatene.

Teknologi-camp ved NTNU med hacker-workshop

3.-5. november ble Teknologi-camp arrangert ved NTNU. Ca 100 jenter i alderen 17-19 år var invitert til NTNU for å bli kjent med studiemulighetene innenfor IKT. Vi var med på å arrangere en hacker-workshop for 22 av jentene for å vise dem informasjonssikkerhet som et spennende fagfelt med mange uløste utfordringer.

Call for presentations: Sikkerhet og sårbarhet 2014

Hendelseshåndtering i kraftbransjen – noen funn

Enhver organisasjon må gjøre et svært grunnleggende valg når det gjelder sikkerhetsarbeidet: hvilket sikkerhetsnivå er riktig for oss? En må altså finne en riktig balanse mellom investering i forebyggende (gjerne tekniske) sikkerhetsmekanismer kontra evnen til å håndtere det som måtte inntreffe av hendelser. En viss risiko må aksepteres, og det er dermed viktig å føle seg trygg på at det som kan skje, det greier vi å håndtere.

Enhver organisasjon må gjøre et svært grunnleggende valg når det gjelder sikkerhetsarbeidet: hvilket sikkerhetsnivå er riktig for oss? En må altså finne en riktig balanse mellom investering i forebyggende (gjerne tekniske) sikkerhetsmekanismer kontra evnen til å håndtere det som måtte inntreffe av hendelser. En viss risiko må aksepteres, og det er dermed viktig å føle seg trygg på at det som kan skje, det greier vi å håndtere.

Usikkert sommervær, men sikker PC

Ferietider og stort sett fri, men det er mange som likevel ikke er helt offline. Mobiltelefonen er med, kanskje et og annet nettbrett eller en PC, og noen har også med seg jobb-PCen på tur. Med noen enkle forholdsregler kan du unngå mange kjente sikkerhetsproblemer.

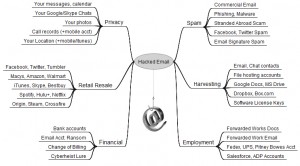

E-postkontoen din er hacket – hva så?

Det kan være vanskelig å forstå verdien av sin egen e-postkonto. “Jeg har ikke noe spennende der, er det så farlig om noen hacker den, da?” Det er først når den har blitt hacket, altså at uvedkommende har fått tilgang til den, at man fullt ut skjønner hvor mye man har lagret der.

Med dette blogginnlegget ønsker vi å demonstrere markedsverdien av en hacket e-postkonto, samt minne om at mange mennesker, personopplysninger og tjenester rammes når enkeltbrukere velger å sikre e-postkontoen sin for dårlig.

Case-studie: Hendelseshåndtering i store virksomheter

Alle virksomheter har en del sikkerhetsmekanismer på plass i sine IT-systemer. Like fullt er det mulig å bli rammet av angrep eller andre typer uønskede hendelser. En organisasjon må derfor være forberedt på å håndtere slike. Det finnes standarder og veiledninger til hendelseshåndtering, men det er ikke gitt at disse fungerer i praksis. Vi har i vår veiledet to studenter som har gjennomført et omfattende case-studie av tre store norske virksomheter. De har undersøkt hvordan disse virksomhetene gjør hendelseshåndtering i praksis.

Single sign-on til Internett! Pliiis!

“…og noen har til og med samme passord til nettbanken som på facebook!” …sier sikkerhetsekspertene og himler med øynene. Jeg også. Vi gjentar til det kjedsommelige at man må velge gode passord, ha forskjellige passord til forskjellige nettsteder og ikke skrive det ned. Lag huskeregler. Men teori og praksis er virkelig ikke det samme.

Håndtering av IKT-sikkerhetsbrudd – inntrykk fra en konferanse

12.-14. mars deltok Inger Anne og Maria på en konferanse i Nürnberg, Tyskland: 7th International conference on IT security incident management and IT forensics. Blant høydepunktene var foredrag som tok for seg kostnadene ved cyberkriminalitet, samarbeid mellom responsteam, og praktiske innblikk i hvordan drive etterforskning digitalt. Vi bidrog med presentasjon av indikatorer for måling av informasjonssikkerhet, og resultater fra en intervjustudie i kraftbransjen.

Sikkerhet og sårbarhet 2013

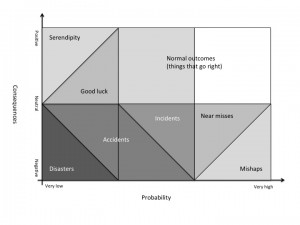

Resilience – fra safety til security

En av de nyere retningene innenfor safety-feltet er såkalt resilience engineering. Tradisjonell safety har, naturlig nok, vært mest opptatt av å redusere uønskede hendelser og ulykker. Resilience, derimot, innebærer et mye større fokus på alt som faktisk går bra. Filosofien er at man kan lære mye av nesten-ulykker og små-uhell. De viser minst like godt hvordan en organisasjon er i stand til å håndtere forstyrrelser og uventede endringer. Det er dessuten mange flere slike enn det er katastrofale ulykker. Resilience-tankegangen er svært spennende ut ifra et IT-sikkerhetsperspektiv også, det er helt klart prinsipper og praksis som kan overføres til IT-sikkerhetsverdenen.

En av de nyere retningene innenfor safety-feltet er såkalt resilience engineering. Tradisjonell safety har, naturlig nok, vært mest opptatt av å redusere uønskede hendelser og ulykker. Resilience, derimot, innebærer et mye større fokus på alt som faktisk går bra. Filosofien er at man kan lære mye av nesten-ulykker og små-uhell. De viser minst like godt hvordan en organisasjon er i stand til å håndtere forstyrrelser og uventede endringer. Det er dessuten mange flere slike enn det er katastrofale ulykker. Resilience-tankegangen er svært spennende ut ifra et IT-sikkerhetsperspektiv også, det er helt klart prinsipper og praksis som kan overføres til IT-sikkerhetsverdenen.

Håndtering av IKT-sikkerhetsbrudd i kraftbransjen

Tidligere i år beskrev jeg planene for PhD-prosjektet mitt her i bloggen. Nå er en milepæl nådd – første fase av datainnsamling er avsluttet. 19 dybdeintervjuer er gjennomført i perioden juni-desember som en del av en kartlegging av hvordan IKT-sikkerhetsbrudd håndteres i kraftbransjen i dag.

Intervjustudie: måling av informasjonssikkerhet

Måling av informasjonssikkerhet er vanskelig. Like fullt viktig. Målinger kan brukes til å se om de sikringsmekanismene man har implementert, fungerer etter planen. I høst har vi veiledet en student gjennom en prosjektoppgave som gikk ut på å undersøke hvordan ulike virksomheter måler informasjonssikkerhet. Vi ønsket å finne ut hvilke metrikker som er i bruk, hvordan de brukes og hvordan de følges opp.