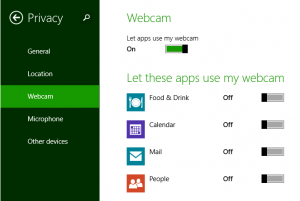

Hva skal en lommelykt-app med tilganger til både kontaktliste og Internett-tilkobling? I et innlegg om Windows 8.1, har vi omtalt hvordan operativsystemet tillater brukeren å skru av og på ulike tilganger på app-nivå, for eksempel lokasjon, kamera og mikrofon. IOS7 har også en del muligheter for å styre dette, som på bildet til høyre.

Hva skal en lommelykt-app med tilganger til både kontaktliste og Internett-tilkobling? I et innlegg om Windows 8.1, har vi omtalt hvordan operativsystemet tillater brukeren å skru av og på ulike tilganger på app-nivå, for eksempel lokasjon, kamera og mikrofon. IOS7 har også en del muligheter for å styre dette, som på bildet til høyre. Nå ser dessuten det samme til å komme i Android, ettersom versjon 4.3 (i det skjulte) muliggjør slike blokkeringer via en egen app. Android blir dessverre liggende etter her, etter å ha fjernet svært lovende funksjonalitet som ble først sluppet ved en glipp.

Men hva er konsekvensene for deg som utvikler apps? Hva skjer med brukeropplevelsen dersom mange tilganger blir skrudd av, men brukeren fremdeles vil bruke appen din? Og hva skjer med forretningsmodellen for gratis-apper?